Большой гайд по utm-меткам: как узнать, откуда приходят пользователи

Содержание:

- Реализация

- Структуры в Active Directory

- Google Ads vs. Яндекс.Директ?

- Управление пользователями

- Редактор атрибутов Active Directory, как открыть и использовать

- Настройка Active Directory

- Доверительные отношения (и типы доверия)

- Репликация Active Directory средствами Windows PowerShell

- Что нельзя рекламировать в системе Ads

- Что такое делегирование AD

- Доверчивый

- Виды ad-hoc тестирования

- Управление группами

Реализация

Как правило, в сети, использующей Active Directory, имеется более одного лицензированного компьютера с Windows-сервером. Резервное копирование и восстановление Active Directory возможно для сети с одним контроллером домена, но Microsoft рекомендует более одного контроллера домена для обеспечения автоматической защиты каталога при отказе . Контроллеры домена также идеально подходят только для операций с каталогами и не должны запускать какое-либо другое программное обеспечение или роли.

Некоторые продукты Microsoft, такие как SQL Server и Exchange, могут мешать работе контроллера домена, что требует изоляции этих продуктов на дополнительных серверах Windows. Их объединение может усложнить настройку или устранение неполадок контроллера домена или другого установленного программного обеспечения. Поэтому компании, намеревающейся внедрить Active Directory, рекомендуется приобрести несколько лицензий на сервер Windows, чтобы предоставить как минимум два отдельных контроллера домена и, при необходимости, дополнительные контроллеры домена для повышения производительности или избыточности, отдельный файловый сервер, отдельный сервер Exchange, отдельный SQL Server и т. д. для поддержки различных ролей сервера.

Затраты на физическое оборудование для множества отдельных серверов можно снизить за счет использования виртуализации , хотя для надлежащей защиты от сбоев Microsoft рекомендует не запускать несколько виртуализированных контроллеров домена на одном физическом оборудовании.

Структуры в Active Directory

Структуру важно понимать для эффективного администрирования Active Directory, так как правильные методы хранения и организации являются ключом к построению безопасной иерархии. Ниже приведены некоторые основные структурные аспекты управления Active Directory:

Домены. Домен AD — это совокупность объектов, таких как пользователи или устройства, которые совместно используют политики, и базы данных. Домены содержат идентифицирующую информацию об этих объектах и имеют DNS-имя. Групповая политика может применяться ко всему домену или подгруппам, называемым организационными единицами (OU).

Деревья. Несколько доменов AD в одной группе называются деревьями. Они совместно используют конфигурацию сети, схему и глобальный каталог. Существует правило доверия с деревьями — когда новый домен присоединяется к дереву, ему сразу же доверяют другие домены в группе.

Леса. Лес — это группа деревьев, которые совместно используют одну базу данных. Это вершина организационной иерархии в AD. Один лес должен быть использован для каждого отдела

Важно отметить, что администраторы пользователей в одном лесу не могут автоматически получать доступ к другому лесу.

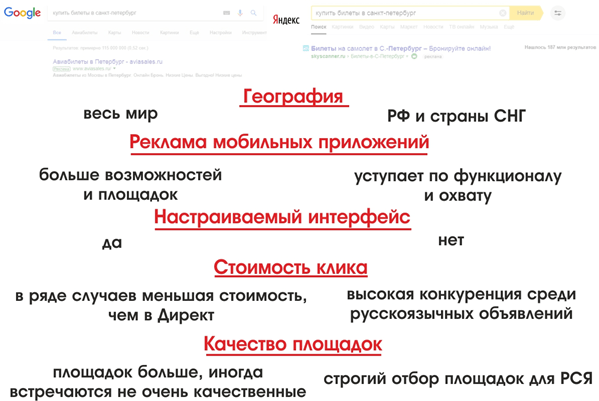

Google Ads vs. Яндекс.Директ?

Нельзя дать однозначный ответ, что лучше для размещения контекстной рекламы: Директ или Ads. Каждая система имеет свои преимущества и недостатки, и зачастую выбор площадок зависит от рекламируемого продукта и целей кампании. Ниже мы приведем небольшой сравнительный анализ двух сервисов по нескольким категориям.

Геотаргетинг. Яндекс.Директ направлен больше на русскоязычную аудиторию, тогда как Google Ads подходит для запуска рекламы за пределами РФ.

Стоимость клика. В некоторых случаях она может быть меньше в Ads, так как в Директе более высокий уровень конкуренции.

Видеореклама. В Рекламной сети Яндекс есть площадки, которые отлично подходят для видеорекламы (Кинопоиск, Яндекс.Видео и др.), однако популярная и одна из самых эффективных видеоплощадок – YouTube – принадлежит Google.

Модерация и качество площадок. Яндекс очень строго относится к допуску сайтов в свою рекламную сеть, что дает качественные переходы и приносит конверсию. Партнерская сеть Google шире, но иногда могут попадаться не самые качественные и эффективные площадки. Правила модерации у Яндекс.Директ гораздо проще и понятнее, тогда как в Google Ads гораздо больше нюансов.

Реклама приложений. Google предоставляет широкие возможности для рекламы мобильных приложений. Пользователи Play Market и в целом Android-устройств – это потенциальная аудитория для рекламы мобильных приложений.

Google Ads постоянно меняется, добавляет новые функции, обновляет интерфейс и развивается в сторону усложнения сервиса. Работа с ним действительно может принести отличные результаты, но потребует тщательного изучения всех инструментов.

Управление пользователями

В следующих разделах подробно описаны действия по управлению группами.

Создание новой учетной записи пользователя

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

В этой команде используются следующие значения:

- Userdn указывает отличительное имя (также известное как DN) объекта пользователя, который необходимо добавить.

- sam_name указывает имя диспетчера учетной записи безопасности (SAM), используемое в качестве уникального имени учетной записи SAM для этого пользователя (например, Linda).

-

Чтобы указать пароль учетной записи пользователя, введите следующую команду, где пароль — это пароль, который будет использоваться для учетной записи пользователя:

Примечание

Чтобы просмотреть полный синтаксис для этой команды и получить дополнительные сведения о вводе дополнительных сведений о учетной записи пользователей, в командной подсказке введите .

Сброс пароля пользователя

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

Введите следующую команду:

В этой команде используются следующие значения:

- user_dn указывает имя пользователя, для которого будет сброшен пароль.

- new_password указывает пароль, который заменит текущий пароль пользователя

-

Если требуется потребовать от пользователя изменить этот пароль при следующем процессе логона, введите следующую команду:

Если пароль не назначен, при первой попытки входа (с помощью пустого пароля) отображается следующее сообщение с логотипом:

После изменения пароля пользователем процесс логона продолжается.

При смене пароля учетной записи пользователя необходимо сбросить службы, которые являются аутентификацией с учетной записью пользователя.

Примечание

Чтобы просмотреть полный синтаксис для этой команды и получить дополнительные сведения о вводе дополнительных сведений о учетной записи пользователей, в командной подсказке введите .

Отключить или включить учетную запись пользователя

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

Введите следующую команду:

В этой команде используются следующие значения:

- user_dn указывает отличительное имя объекта пользователя, которое должно быть отключено или включено.

- {Да|no} указывает, отключена ли учетная запись пользователя для логотипа (да) или нет (нет).

Примечание

В качестве меры безопасности вместо удаления учетной записи этого пользователя можно отключить учетные записи пользователей, чтобы предотвратить вход конкретного пользователя. Если отключать учетные записи пользователей с общими групповыми членствами, можно использовать отключенные учетные записи в качестве шаблонов учетных записей для упрощения создания учетных записей пользователей.

Удаление учетной записи пользователя

- Нажмите кнопку Пуск и выберите пункт Выполнить.

- В поле Open введите cmd.

- В командной подсказке введите команду, user_dn указывает отличительное имя удаляемого объекта пользователя.

После удаления учетной записи пользователя все разрешения и членство, связанные с этой учетной записью пользователя, будут удалены навсегда. Поскольку идентификатор безопасности (SID) для каждой учетной записи уникален, если вы создаете новую учетную запись пользователя, которая имеет то же имя, что и ранее удаленная учетная запись пользователя, новая учетная запись автоматически не предполагает разрешений и членства ранее удаленной учетной записи. Чтобы повторить удаленную учетную запись пользователя, необходимо вручную повторно создать все разрешения и членство.

Примечание

Чтобы просмотреть полный синтаксис для этой команды и получить дополнительные сведения о вводе дополнительных сведений о учетной записи пользователей, в командной подсказке введите .

Редактор атрибутов Active Directory, как открыть и использовать

Здравствуйте товарищи! Рад, что вы вновь заглянули на IT блог pyatilistnik.org. Я уже неоднократно вам рассказывал, о разных вещах посвященных активному каталогу (Active Directory), но так и не касался, довольно повседневной функциональности в виде редактора атрибутов AD. Сегодня я исправлю, этот недочет и мы с вами разберем. Что из себя представляет редактор атрибутов Active Directory, как его открыть, что он вам даст в вашей работе и как позволит эффективно его использовать. Думаю для многих инженеров или системных администраторов будет очень полезно, освежить знания в данной области.

Настройка Active Directory

Для настройки доменной службы вам нужно сделать следующее:

- Запустите одноимённый мастер настройки.

- Кликните на жёлтый указатель вверху окна и выберите «Повысить роль сервера до уровня контроллера домена».

- Нажмите на добавление нового «леса» и создайте имя для корневого домена, затем кликните «Далее».

- Укажите режимы работы «леса» и домена — чаще всего они совпадают.

- Придумайте пароль, но обязательно запомните его. Перейдите далее.

- После этого вы можете увидеть предупреждение о том, что домен не делегирован, и предложение проверить имя домена — можете пропустить эти шаги.

- В следующем окне можно изменить путь к каталогам с базами данных — сделайте это, если они вам не подходят.

- Теперь вы увидите все параметры, которые собираетесь установить — просмотрите, правильно ли выбрали их, и идите дальше.

- Приложение проверит, выполняются ли предварительные требования, и если замечаний нет, или они некритичны, жмите «Установить».

- После окончания инсталляции ПК самостоятельно перегрузиться.

Ещё вам может быть интересно, как добавить юзера в базу данных. Для этого воспользуйтесь меню «Пользователи или компьютеры Active Directory», которое вы найдёте в разделе «Администрирование» в панели управления, или эксплуатируйте меню настроек базы данных.

Чтобы добавить нового юзера, нажмите правой клавишей по названию домена, выберите «Создать», после «Подразделение». Перед вами появится окно, где нужно ввести имя нового подразделения — оно служит папкой, куда вы можете собирать пользователей по разным отделам. Таким же образом вы позже создадите ещё несколько подразделений и грамотно разместите всех сотрудников.

Далее, когда вы создали имя подразделения, нажмите на него правой клавишей мыши и выберите «Создать», после — «Пользователь». Теперь осталось только ввести необходимые данные и поставить настройки доступа для юзера.

Когда новый профиль будет создан, нажмите на него, выбрав контекстное меню, и откройте «Свойства». Во вкладке «Учётная запись» удалите отметку напротив «Заблокировать…». На этом всё.

Общий вывод таков — Active Directory это мощный и полезный инструмент для системного управления, который поможет объединить все компьютеры сотрудников в одну команду. С помощью служб можно создать защищённую базу данных и существенно оптимизировать работу и синхронизацию информации между всеми пользователями. Если деятельность вашей компании и любого другого места работы связана с электронными вычислительными машинами и сетью, вам нужно объединять учётные записи и следить за работой и конфиденциальностью, установка базы данных на основе Active Directory станет отличным решением.

Доверительные отношения (и типы доверия)

Как упоминалось выше, доверительные отношения используются для облегчения связи между доменами. Трасты обеспечивают аутентификацию и доступ к ресурсам между двумя объектами. Трасты могут быть односторонними или двусторонними по своей природе. В рамках доверия два домена делятся на доверяющий домен и доверенный домен.

В одностороннем доверии, доверяющий домен получает доступ к деталям аутентификации доверенного домена, чтобы пользователь мог получить доступ к ресурсам из другого домена. При двустороннем доверии оба домена принимают данные аутентификации другого. Все домены в лесу доверяют друг другу автоматически, но вы также можете установить отношения доверия между доменами в разных лесах для передачи информации.

Вы можете создавать трасты через Мастер новых трестов. Мастер нового доверия это мастер настройки, который позволяет создавать новые доверительные отношения Здесь вы можете просмотреть Доменное имя, Тип доверия, и переходный статус существующих трастов и выберите тип доверия, которое вы хотите создать.

Типы доверия

Существует несколько типов доверия в Active Directory. Мы перечислили их в таблице ниже:

| Родитель и ребенок | переходный | Двусторонний | да | Родительское и дочернее доверие устанавливается при добавлении дочернего домена в дерево доменов.. |

| Дерево-корень | переходный | Двусторонний | да | Доверие к корню дерева устанавливается в момент создания дерева домена в лесу. |

| внешний | Нетранзитивных | Односторонний или двусторонний | нет | Предоставляет доступ к ресурсам в домене Windows NT 4.0 или домене, расположенном в другом лесу, который не поддерживается доверием леса. |

| область | Транзитивный или нетранзитивный | Односторонний или двусторонний | нет | Формирует доверительные отношения между областью Kerberos, отличной от Windows, и доменом Windows Server 2003. |

| лес | переходный | Односторонний или двусторонний | нет | Делит ресурсы между лесами. |

| кратчайший путь | переходный | Односторонний или двусторонний | нет | Сокращает время входа пользователей между двумя доменами в лесу Windows Server 2003. |

Репликация Active Directory средствами Windows PowerShell

В Windows Server 2012 добавлены дополнительные командлеты для репликации Active Directory в модуль Active Directory для Windows PowerShell. Они позволяют настраивать новые и существующие сайты, подсети, подключения, связи сайтов и мосты. Они также возвращают метаданные репликации Active Directory, состояние репликации, а также актуальные данные об очередях и векторе синхронизации версий. Командлеты репликации в сочетании с другими командлетами модуля Active Directory позволяют администрировать весь лес, используя только Windows PowerShell. Все это дает новые возможности администраторам, желающим предоставлять ресурсы и управлять системой Windows Server 2012 без использования графического интерфейса, что сокращает уязвимость операционной системы к атакам и требования к обслуживанию. Это приобретает особое значение, если серверы необходимо развернуть в сетях с высоким уровнем защиты, таких как сети SIPR и корпоративные сети периметра.

Подробнее о топологии сайтов и репликации доменных служб Active Directory см. в разделе Технический справочник по Windows Server.

Что нельзя рекламировать в системе Ads

Существуют специальные правила для рекламы в Google AdWords, которые зависят от страны. Например, на

платформе AdWords не рекламируется оружие, табак или

интоксиканты. Ограничения также распространяются на продукты, предназначенные

только для взрослых, и алкоголь.

Более строгие ограничения также применяются к

интернет-аптекам, необходимо получить положительное одобрение в Google, до того, как Вы начнете продажу медикаментов.

Существуют также строгие ограничения на

использование торговых марок. Если Вы хотите разместить рекламу и использовать

бренд, то необходимо подать заявку и получить разрешение на использование

торговой марки у владельца. Отсутствие использования терминов бренда может

негативно повлиять на размещение рекламы и привести к чрезвычайно высокой цене

клика.

Что такое делегирование AD

Само делегирование — это передача части разрешений и контроля от родительского объекта другой ответственной стороне.

Известно, что каждая организация имеет в своем штабе несколько системных администраторов. Разные задачи должны возлагаться на разные плечи. Для того чтобы применять изменения, необходимо обладать правами и разрешениями, которые делятся на стандартные и особые. Особые — применимы к определенному объекту, а стандартные представляют собой набор, состоящий из существующих разрешений, которые делают доступными или недоступными отдельные функции.

Установка доверительных отношений

В AD есть два вида доверительных отношений: «однонаправленные» и «двунаправленные». В первом случае один домен доверяет другому, но не наоборот, соответственно первый имеет доступ к ресурсам второго, а второй не имеет доступа. Во втором виде доверие “взаимное”. Также существуют «исходящие» и «входящие» отношения. В исходящих – первый домен доверяет второму, таким образом разрешая пользователям второго использовать ресурсы первого.

При установке следует провести такие процедуры:

- Проверить сетевые связи между котроллерами.

- Проверить настройки.

- Настроить разрешения имен для внешних доменов.

- Создать связь со стороны доверяющего домена.

- Создать связь со стороны контроллера, к которому адресовано доверие.

- Проверить созданные односторонние отношения.

- Если возникает небходимость в установлении двусторонних отношений – произвести установку.

Доверчивый

Чтобы разрешить пользователям в одном домене получать доступ к ресурсам в другом, Active Directory использует доверительные отношения.

Доверительные отношения внутри леса создаются автоматически при создании доменов. Лес устанавливает границы доверия по умолчанию, а неявное транзитивное доверие является автоматическим для всех доменов в лесу.

Терминология

- Одностороннее доверие

- Один домен разрешает доступ пользователям в другом домене, но другой домен не разрешает доступ пользователям в первом домене.

- Двустороннее доверие

- Два домена разрешают доступ пользователям в обоих доменах.

- Надежный домен

- Домен, которому доверяют; чьи пользователи имеют доступ к доверяющему домену.

- Переходное доверие

- Доверие, которое может распространяться за пределы двух доменов на другие доверенные домены в лесу.

- Непереходное доверие

- Одностороннее доверие, не выходящее за пределы двух доменов.

- Явное доверие

- Доверие, которое создает администратор. Это не транзитивно и только в одну сторону.

- Перекрестное доверие

- Явное доверие между доменами в разных деревьях или в одном дереве, когда отношения потомок / предок (дочерний / родительский) не существуют между двумя доменами.

- Ярлык

- Объединяет два домена в разных деревьях, транзитивный, одно- или двусторонний.

- Лесной трест

- Относится ко всему лесу. Переходный, одно- или двусторонний.

- Область

- Может быть транзитивным или нетранзитивным (непереходным), одно- или двусторонним.

- Внешний

- Подключитесь к другим лесам или доменам, не относящимся к AD. Нетранзитивный, одно- или двусторонний.

- PAM доверие

- Одностороннее доверие, используемое Microsoft Identity Manager из (возможно, низкоуровневого) производственного леса в «бастионный» лес (уровень функциональности Windows Server 2016 ), которое выдает ограниченное по времени членство в группах.

Виды ad-hoc тестирования

1. Buddy Testing

Суть Buddy Testing в том, что как минимум два «компаньона» (в переводе с английского buddy — приятель, компаньон) одновременно пытаются выявить баги в одном и том же модуле.

Buddy Testing можно считать комбинацией системного и модульного тестирования. Оно проводится после юнит-тестирования модуля.

Компаньонами обычно бывают разработчик и тестировщик. Они вместе работают над модулем для создания валидных тест-кейсов.

2. Monkey Testing

«Обезьянье» тестирование часто применяют при проверке отдельных модулей. Суть его в том, что тестировщики тестируют приложение или продукт случайным образом, без тест-кейсов.

Основная задача тестировщика — проанализировать работу приложения совершенно рандомным образом. Это помогает удостовериться, что система способна выдержать любой сбой.

Тестировщики передают в программу случайные входные данные и наблюдают за результатами. Выходные данные помогают выявить ошибки, несоответствия и сбои в системе.

3. Парное тестирование

Парное тестирование похоже на Buddy Testing, но здесь над модулем работают два тестировщика, а не тестировщик и разработчик. Кроме того, Buddy Testing — комбинация модульного и системного тестирования, а парное тестирование — чисто модульное.

Суть парного тестирования в том, что тестировщики работают вместе на одной машине и при этом делятся идеями и знаниями. Последнее особенно полезно, когда уровень знаний у тестировщиков различается. В таком случае менее опытный может многому научиться у старшего коллеги.

Работая в паре, тестировщики могут распределять роли: скажем, один проводит тесты, а другой делает записи.

Управление группами

В следующих разделах подробно описаны действия по управлению группами.

Создание группы

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

Введите следующую команду:

В этой команде используются следующие значения:

- group_dn указывает отличительное имя объекта группы, которое необходимо добавить.

- sam_name имя SAM, которое является уникальным именем учетной записи SAM для этой группы (например, операторов).

- Да | не указывает, является ли группа безопасности (да) или группа рассылки (нет).

- l | g | указывает область группы, которая необходимо добавить (домен локальный , глобальный , или универсальный ).

Если домен, в котором создается группа, настроен на функциональный уровень домена Windows 2000 смешанных, можно выбрать только группы безопасности с локальными областями домена или глобальными областями.

Чтобы просмотреть полный синтаксис для этой команды и получить дополнительные сведения о вводе дополнительных сведений о группе, в командной подсказке введите .

Добавление участника в группу

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

Введите следующую команду:

В этой команде используются следующие значения:

- group_dn указывает отличительное имя объекта группы, которое необходимо добавить.

- member_dn указывает отличительное имя объекта, которое необходимо добавить в группу.

Помимо пользователей и компьютеров, группа может содержать контакты и другие группы.

Чтобы просмотреть полный синтаксис для этой команды, а также получить дополнительные сведения о вводе дополнительных сведений о учетной записи пользователей и группах, в командной подсказке введите .

Преобразование группы в другой тип группы

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

Введите следующую команду:

В этой команде используются следующие значения:

- group_dn указывает отличительное имя объекта группы, для которого необходимо изменить тип группы.

- {Да|no} указывает, что тип группы задан группе безопасности (да) или группе рассылки (нет).

Чтобы преобразовать группу, функциональность домена должна быть Windows 2000 Native или выше. Вы не можете преобразовать группы, если функциональность домена установлена Windows 2000 Mixed.

Чтобы просмотреть полный синтаксис для этой команды, в командной подсказке введите .

Изменение области группы

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

Введите следующую команду:

В этой команде используются следующие значения:

- group_dn указывает отличительные имена группового объекта, на который будет изменена область.

- l|g|u указывает область, в которую должна быть задана группа (локализованная, глобальная или универсальная). Если домен по-прежнему Windows 2000 смешанный, универсальная область не поддерживается. Кроме того, невозможно преобразовать локализованную группу домена в глобальную группу или наоборот.

Примечание

Диапазоны групп можно изменять только в том случае, если функциональный уровень домена установлен Windows 2000 родных или более высоких уровней.

Удаление группы

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

В командной подсказке введите команду .

В group_dn указывается имя удаляемого объекта группы.

Примечание

Если удалить группу, группа будет удалена навсегда.

По умолчанию локальные группы, автоматически предоставляемые в контроллерах доменов, которые работают Windows Server 2003, например администраторы и операторы учетных записей, находятся в папке Builtin. По умолчанию общие глобальные группы, такие как администраторы доменов и пользователи доменов, находятся в папке «Пользователи». Вы можете добавлять или перемещать новые группы в любую папку. Корпорация Майкрософт рекомендует хранить группы в папке организационных подразделений.

Чтобы просмотреть полный синтаксис для этой команды, в командной подсказке введите .

Поиск групп, в которых пользователь является участником

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

Введите следующую команду:

В user_dn указывается имя объекта пользователя, для которого необходимо отобразить членство в группе.

Чтобы просмотреть полный синтаксис для этой команды, в командной подсказке введите .