Чудеса хеширования

Содержание:

- Утилита hashcat

- Проверка хэша файлов с помощью PowerShell

- Ссылки на сайт

- Чем различаются хеши NTLM и NTLMv1/v2 и Net-NTLMv1/v2

- Features

- Что такое Джон Потрошитель?

- Стандартные шифры

- Программы для вычисления различных хешей

- Последовательное хеширование с использованием трубы (|)

- Как получить хеши паролей Windows

- Что такое MD5

- Какие хэши можно перебрать?

- Просмотр паролей в других программах

- Name-That-Hash

- Как зашифровать и расшифровать с помощью DPAPI

- Что такое mimikatz

- CREDHIST

- Как узнать пароль под звездочками в браузере

- В чем измеряется хешрейт?

- Заключение

Утилита hashcat

Сначала давайте рассмотрим синтаксис и возможные опции утилиты, а потом уже перейдем к ее использованию. Это консольная утилита, поэтому придется использовать ее через терминал. Давайте сначала рассмотрим синтаксис:

$ hashcat опции файл_хэшей словари_и_настройки

Как видите, все довольно просто. Начнем с основных опций, которые настраивают как будет вести себя утилита:

- -h — вывести доступные команды и опции;

- -V — версия программы;

- -m — тип хэша, который нужно перебрать, например, md5 или sha;

- -a — вид атаки;

- -b — запустить тестирование производительности;

- —hex-salt — указать соль, которая использовалась при хэшировании;

- —hex-charset — набор символов, для исходных данных;

- —status — автоматически обновлять состояние подбора;

- -o — файл для записи результата;

- -p — символ, которым разделены хэши для перебора;

- -c — размер кэша для словаря;

- -n — количество потоков;

- -l — ограничить количество слов для перебора;

- -r — файл с правилами генерации вариантов;

- -D — устройство для перебора, CPU или GPU;

- —pw-min — минимальная длина варианта, символов;

- —pw-max — максимальная длина варианта, символов;

- —table-min — длина пароля для табличной атаки;

- —table-max — максимальная длина пароля для табличной атаки;

- —table-file — файл таблицы, для атаки по таблице.

Мы рассмотрели все основные опции, которые сегодня будем использовать. Многие из параметров, например, тип хэша и атаки, задаются в виде цифр. Я не буду рассматривать цифровые коды для типа хэша подробно. Вы можете найти эту информацию, выполнив man hashcat. Рассмотрим типы атак:

- Straight — обычная атака, берет слова из словаря и проверяет их;

- Combination — комбинирует слова из словаря в разные комбинации;

- Toggle-Case — по очереди пробует разный регистр букв для каждого символа слова;

- Brute-force — атака простым перебором на основе маски или символов;

- Permutation — при этом типе атаки программа берет слова из словаря и меняет в них буквы местами для получения разных комбинаций;

- Table-Lookup — Табличная атака, берется одно слово и словаря, а затем на его основе создаются варианты из таблицы. Каждый символ из таблицы будет заменен на набор прописанных вариантов;

- Prince — новый вид атаки перебора, которая работает быстрее, обычной.

Кроме того, при переборе на основе брутфорса нам понадобится выбрать набор символов, которые будет использовать программа для генерации возможных вариантов. Вот возможные значения:

- ?l = abcdefghijklmnopqrstuvwxyz;

- ?u = ABCDEFGHIJKLMNOPQRSTUVWXYZ;

- ?d = 0123456789;

- ?s = !»#$%&'()*+,-./:;<=>?@[]^_`{|}~;

- ?a = ?l?u?d?s — любой символ;

- ?b = 0x00 — 0xff.

Теперь мы разобрали все необходимое и можно переходить к практике.

Проверка хэша файлов с помощью PowerShell

Windows поставляется со встроенной функцией проверки хэшей файлов в PowerShell: SHA1, SHA256, SHA384, SHA512, MACTripleDES, MD5 и RIPEMD160.

Сначала нажмите клавишу Windows, а затем введите PowerShell. Выберите наиболее подходящий вариант, чтобы открыть PowerShell. Основной командой проверки будет:

Например, «get-filehash c:\test.txt» выдаст:

Выход хэша по умолчанию — SHA256. Если вам нужно другое хэш-значение для файла, воспользуйтесь следующей командой:

Например, «get-filehash -Алгоритм SHA384 c:\test.txt» выдаст:

Время, необходимое для создания хэша, зависит от размера файла и используемого вами алгоритма.

Ссылки на сайт

0 TrustRank

538

Обратные ссылки

210

Ссылаются доменов

Domain Rank

Ценность ссылки с домена — 0 / 100

В истории найдено изменений за 6 месяцев. Первая дата: сентябрь 2019.

Хотите увидеть весь график?

Доступно на платных тарифах.

Каждый день мы будем обновлять данные о вашем сайте, чтобы вы не пропустили важные события.

Описание:

Domain Rank — это уровень качества домена по шкале от 1 до 100. Чем выше показатель, тем ценнее ссылки с него и тем быстрее страницы сайта попадут в индекс. Оценивает количество ссылок на домен-донор. Считается по формуле:

Log5(IP*0.75 + 1), где IP — число ссылающихся IP на донор

Ссылки, ведущие со страниц 3-4 уровня сайта с высоким Domain Rank могут быть ценнее, чем ссылки с главной сайта на домене с низким уровнем этой метрики.

Данные теста были получены 27.10.2021 08:10

Исходящие ссылки с сайта

3Количество доменов

3Количество уник. ссылок

В истории найдено изменений за 1 день. Первая дата: июнь 2021.

Хотите увидеть весь график?

Доступно на платных тарифах.

Каждый день мы будем обновлять данные о вашем сайте, чтобы вы не пропустили важные события.

Описание:

Отчет позволяет следить за количеством ссылок, размещенных на внутренних страницах сайта. Первое значение показывает, сколько на проверяемом сайте уникальных внешних ссылок с домена. Второе значение — количество доменов.

Данные теста были получены 27.10.2021 08:10

Чем различаются хеши NTLM и NTLMv1/v2 и Net-NTLMv1/v2

Сейчас мы будем охотиться за хешем NTLM. В статье «Взлом сетевой аутентификации Windows» мы уже охотились за хешами NTLMv1 и NTLMv2, название которых довольно похоже.

На самом деле, NTLM и NTLMv1/v2 это довольно разные вещи. Хеш NTLM хранится и используется локально, а хеши NTLMv1/NTLMv2 используются для сетевой аутентификации и являются производными хеша NTLM. Используя любой из этих хешей можно расшифровать пароль пользователя Windows, но это разные алгоритмы шифрования/взлома.

Для атаки Pass-the-hash (мы рассмотрим её в этой статье) применим только хеш NTLM, а хеши NTLMv1/NTLMv2 не подходят.

Остался ещё один вопрос, что такое хеши Net-NTLMv1/v2. Хеши Net-NTLMv1/v2 это сокращённое название для хешей NTLMv1/v2, то есть NTLMv1/v2 и Net-NTLMv1/v2 это одно и то же. А NTLM это другое.

В этой статье мы будем извлекать, взламывать и эксплуатировать без взлома хеш NTLM.

Features

supports wide range of object management tasks both for cloud

storage services and local filesystems.

- List buckets and objects

- Upload, download or delete objects

- Move, copy or rename objects

- Set Server Side Encryption using AWS Key Management Service (KMS)

- Set Access Control List (ACL) for objects/files on the upload, copy, move.

- Print object contents to stdout

- Select JSON records from objects using SQL expressions

- Create or remove buckets

- Summarize objects sizes, grouping by storage class

- Wildcard support for all operations

- Multiple arguments support for delete operation

- Command file support to run commands in batches at very high execution speeds

- Dry run support

- Google Cloud Storage (and any other S3 API compatible service) support

- Structured logging for querying command outputs

- Shell auto-completion

Что такое Джон Потрошитель?

Для тех, кто еще этого не знает, John the Ripper — инструмент для взлома паролей написан на C и широко используется аналитиками безопасности для проверки устойчивости ключа к атакам методом грубой силы. Эта программа способна взламывать MD5, SHA-1 и многие другие хэши, широко используемые в мире вычислений. Эта программа способна автоматически определять тип хэша, который мы взламываем, чтобы облегчить пользователю взлом, не беспокоясь о типе хэша, который он пытается «взломать».

Некоторые очень важные особенности этой программы заключаются в том, что она оптимизирована для многих моделей процессоров, работает на многих архитектурах ПК, а также в различных операционных системах, однако обычно используется в операционных системах на основе Linux, фактически, в основных дистрибутивах Linux. . ориентированная на пентестинг и компьютерную безопасность, эта программа уже включена по умолчанию.

Эта программа обладает широкими возможностями настройки, она позволяет нам определять длину проверяемого пароля, генерировать все возможные комбинации и достигать цели взлома хэша. Он также позволяет нам настроить, какой диапазон букв, цифр или символов мы можем попытаться расшифровать пароль, кроме того, он также позволяет нам включать правила, чтобы решить, как следует делать различные варианты.

John the Ripper позволяет вам приостановить взлом пароля и продолжить его в другое время, это идеально, если нам нужно выключить наш компьютер или сервер, кроме того, его можно автоматизировать, чтобы начать взлом определенного пароля при запуске нашего компьютер, и все это автоматически, без необходимости вмешательства системного администратора.

Атаки по словарю

Эта программа позволяет нам взламывать пароли по словарю. Если мы загрузим один или несколько словарей паролей в Интернете объемом в несколько десятков ГБ, инструмент будет отвечать за тестирование каждого из этих ключей, чтобы попытаться взломать хэш пароля. Процесс состоит из генерации хеша каждого пароля, чтобы позже сравнить хеш, который мы хотим взломать, если хеш тот же, значит, мы обнаружили пароль, если хеш не совпадает, то это не ключ, и мы Придется продолжить тестирование. Мы сможем полностью автоматизировать взлом паролей, содержащихся в ключевых словарях.

Замечательным аспектом является то, что он не только проверяет ключи словаря, но также добавляет числа, прописные и строчные буквы и символы к словам, которые мы вводим как «ввод», кроме того, он также способен комбинировать слова для проверки еще большего количества комбинаций пароли и найдите используемый ключ.

Атака грубой силы

Атака полным перебором состоит из проверки всех комбинаций букв, цифр и символов ключа определенной длины. Этот метод является самым медленным, поскольку он проверяет все комбинации, и на взлом паролей определенной длины могут потребоваться часы, дни и даже годы. В общем, взлом пароля, состоящего более чем из 12 символов, займет у нас много времени, чтобы сделать это грубой силой, поэтому вы должны это учитывать.

Эта программа позволяет нам настроить эту атаку методом грубой силы, мы посоветуем вам проверять только буквы, буквы и цифры и даже добавлять символы. Чем больше у нас «входных» символов, тем больше времени потребуется на проверку всех возможных комбинаций паролей, поэтому мы должны учитывать это при настройке ввода.

Как только мы узнаем, что такое John the Ripper и два его режима работы, мы увидим, как системный администратор может использовать эту программу для проверки безопасности ключа компьютера. Таким образом, мы проверим, уязвимы ли мы для грубой силы или атаки по словарю со стороны хакера, стремящегося получить к нему удаленный (или локальный) доступ.

Стандартные шифры

ROT1

Этот шифр известен многим детям. Ключ прост: каждая буква заменяется на следующую за ней в алфавите. Так, А заменяется на Б, Б — на В, и т. д. Фраза «Уйрйшоьк Рспдсбннйту» — это «Типичный Программист».

Попробуйте расшифровать сообщение:

Шифр транспонирования

В транспозиционном шифре буквы переставляются по заранее определённому правилу. Например, если каждое слово пишется задом наперед, то из hello world получается dlrow olleh. Другой пример — менять местами каждые две буквы. Таким образом, предыдущее сообщение станет eh ll wo ro dl.

Вебинар «Методология Amazon Web Services по оценке облачной среды»

2 декабря, Онлайн, Беcплатно

tproger.ru

События и курсы на tproger.ru

Ещё можно использовать столбчатый шифр транспонирования, в котором каждый символ написан горизонтально с заданной шириной алфавита, а шифр создаётся из символов по вертикали. Пример:

Из этого способа мы получим шифр holewdlo lr. А вот столбчатая транспозиция, реализованная программно:

Азбука Морзе

В азбуке Морзе каждая буква алфавита, цифры и наиболее важные знаки препинания имеют свой код, состоящий из череды коротких и длинных сигналов:Чаще всего это шифрование передаётся световыми или звуковыми сигналами.

Сможете расшифровать сообщение, используя картинку?

Шифр Цезаря

Это не один шифр, а целых 26, использующих один принцип. Так, ROT1 — лишь один из вариантов шифра Цезаря. Получателю нужно просто сообщить, какой шаг использовался при шифровании: если ROT2, тогда А заменяется на В, Б на Г и т. д.

А здесь использован шифр Цезаря с шагом 5:

Моноалфавитная замена

Коды и шифры также делятся на подгруппы. Например, ROT1, азбука Морзе, шифр Цезаря относятся к моноалфавитной замене: каждая буква заменяется на одну и только одну букву или символ. Такие шифры очень легко расшифровываются с помощью частотного анализа.

Например, наиболее часто встречающаяся буква в английском алфавите — «E». Таким образом, в тексте, зашифрованном моноалфавитным шрифтом, наиболее часто встречающейся буквой будет буква, соответствующая «E». Вторая наиболее часто встречающаяся буква — это «T», а третья — «А».

Однако этот принцип работает только для длинных сообщений. Короткие просто не содержат в себе достаточно слов.

Шифр Виженера

Представим, что есть таблица по типу той, что на картинке, и ключевое слово «CHAIR». Шифр Виженера использует принцип шифра Цезаря, только каждая буква меняется в соответствии с кодовым словом.

В нашем случае первая буква послания будет зашифрована согласно шифровальному алфавиту для первой буквы кодового слова «С», вторая буква — для «H», etc. Если послание длиннее кодового слова, то для (k*n+1)-ой буквы, где n — длина кодового слова, вновь будет использован алфавит для первой буквы кодового слова.

Чтобы расшифровать шифр Виженера, для начала угадывают длину кодового слова и применяют частотный анализ к каждой n-ной букве послания.

Попробуйте расшифровать эту фразу самостоятельно:

Подсказка длина кодового слова — 4.

Шифр Энигмы

Энигма — это машина, которая использовалась нацистами во времена Второй Мировой для шифрования сообщений.

Есть несколько колёс и клавиатура. На экране оператору показывалась буква, которой шифровалась соответствующая буква на клавиатуре. То, какой будет зашифрованная буква, зависело от начальной конфигурации колес.

Существовало более ста триллионов возможных комбинаций колёс, и со временем набора текста колеса сдвигались сами, так что шифр менялся на протяжении всего сообщения.

Программы для вычисления различных хешей

Кроме перечисленных встроенных в Linux утилит, имеются другие программы, способные подсчитывать контрольные суммы. Часто они поддерживают сразу несколько алгоритмов хеширования, могут иметь дополнительные опции ввода и вывода (поддерживают различные форматы и кодировки), некоторые из них подготовлены для выполнения аудита файловой системы (выявления несанкционированных изменений в файлах).

Список некоторых популярных программ для вычисления хешей:

- hashrat

- hashdeep

- Hasher

- omnihash

Думаю, используя русскоязычную справку с примерами использования, вы без труда сможете разобраться в этих программах самостоятельно.

Последовательное хеширование с использованием трубы (|)

К примеру, нам нужно рассчитать sha256 хеш для строки ‘HackWare’; а затем для полученной строки (хеша), рассчитать хеш md5. Задача кажется очень тривиальной:

echo -n 'HackWare' | sha256sum | md5sum

Но это неправильный вариант. Поскольку результатом выполнения в любом случае является непонятная строка из случайных символов, трудно не только обнаружить ошибку, но даже понять, что она есть. А ошибок здесь сразу несколько! И каждая из них ведёт к получению абсолютно неправильных данных.

Даже очень бывалые пользователи командной строки Linux не сразу поймут в чём проблема, а обнаружив первую проблему не сразу поймут, что есть ещё одна.

Очень важно помнить, что в строке вместе с хешем всегда выводится имя файла, поэтому выполняя довольно очевидную команду вроде следующей:

echo -n 'HackWare' | sha256sum | md5sum

мы получим совсем не тот результат, который ожидаем. Мы предполагаем посчитать sha256 хеш строки ‘HackWare’, а затем для полученной строки (хеша) рассчитать новый хеш md5. На самом деле, md5sum рассчитывает хеш строки, к которой прибавлено « -». Т.е. получается совершенно другой результат.

Выше уже рассмотрено, как из вывода удалять « -», кажется, теперь всё должно быть в порядке:

echo -n 'HackWare' | sha256sum | awk '{print $1}' | md5sum

Давайте разобьём это действие на отдельные команды:

echo -n 'HackWare' | sha256sum | awk '{print $1}'

Получаем

353b717198496e369cff5fb17bc8be8a1d8e6e6e30be65d904cd000ebe394833

Второй этап хеширования:

echo -n '353b717198496e369cff5fb17bc8be8a1d8e6e6e30be65d904cd000ebe394833' | md5sum 0fcc41fc5d3d7b09e35866cd6e831085 -

Это и есть правильный ответ.

Попробуем выполнить

echo -n 'HackWare' | sha256sum | awk '{print $1}' | md5sum

Мы получим:

379f867937e7a241f7c7609f1d84d11f —

Проблема в том, что когда выводится промежуточный хеш, к нему добавляется символ новой строки, и второй хеш считается по этой полной строке, включающей невидимый символ!

Используя printf можно вывести результат без конечного символа новой строки:

printf '%s' `echo -n 'HackWare' | sha256sum | awk '{print $1}'` | md5sum

Результат вновь правильный:

0fcc41fc5d3d7b09e35866cd6e831085 —

С printf не все дружат и проблематично использовать рассмотренную конструкцию если нужно хешировать более трёх раз, поэтому лучше использовать tr:

echo -n 'HackWare' | sha256sum | awk '{print $1}' | tr -d '\n' | md5sum

Вновь правильный результат:

0fcc41fc5d3d7b09e35866cd6e831085 —

Или даже сделаем ещё лучше – с программой awk будем использовать printf вместо print (это самый удобный и короткий вариант):

echo -n 'HackWare' | sha256sum | awk '{printf $1}' | md5sum

Как получить хеши паролей Windows

Дамп хешей паролей Windows на работающем компьютере

На запущенной системе проблематично получить доступ к файлам C:/Windows/System32/config/SAM и C:/Windows/System32/config/SYSTEM, хотя это и возможно. Для сохранения копий этих файлов можно использовать утилиту reg, а именно следующие команды:

reg save HKLM\SYSTEM SystemBkup.hiv reg save HKLM\SAM SamBkup.hiv

В некоторых инструкциях вместо SYSTEM сохраняют куст SECURITY — это ошибка, с кустами SECURITY и SAM восстановить хеш не удасться, нужны именно SYSTEM и SAM!

Хеш пароля также содержится в оперативной памяти, а именно в процессе Local Security Authority Process (lsass.exe). Этот процесс всегда запущен в работающей Windows и можно сделать его дамп (копию процесса в оперативной памяти сохранить на диск в виде файла). Для создания дампа можно использовать различные утилиты, в том числе две официальные:

- ProcDump

- Диспетчер задач

Диспетчер задач уже имеется в каждой Windows, чтобы его открыть нажмите Win+r и наберите taskmgr, затем нажмите ENTER. Либо правой кнопкой мыши нажмите на панель задач (то есть на нижнюю полоску, где находятся часы, кнопка пуск и т. д.) и в контекстном меню выберите «Диспетчер задач».

В Диспетчере задач нажмите «Подробнее» и во вкладке «Процессы», в разделе «Процессы Windows» найдите Local Security Authority Process, нажмите на него правой кнопкой мыши и выберите в контекстном меню пункт «Создать файл дампа»:

Дождитесь завершения:

Файл будет сохранён по пути C:\Users\ПОЛЬЗОВАТЕЛЬ\AppData\Local\Temp\lsass.DMP. У меня имя пользователя MiAl и путь до файла C:\Users\MiAl\AppData\Local\Temp\lsass.DMP.

Дамп хешей паролей Windows на выключенном компьютере

На выключенном компьютере для последующего извлечения пароля пользователя достаточно скопировать файлы:

- C:/Windows/System32/config/SAM

- C:/Windows/System32/config/SYSTEM

Эти же файлы можно найти в резервной копии Windows или в Shadow копии диска, либо скопировать загрузившись с Live системы.

Что такое MD5

Шифрование MD5 — это способ хеширования предполагающий создание «оттисков» или «сумм» для последующего процесса проверки их на подлинность. Таким образом, можно проверить, сохранилась ли информация в целостности.

Хеш-сумма – это запись значения в шестнадцатеричном виде. MD5 – система построена по подобному типу. Предыдущим алгоритмом являлся MD4, однако он был не так надежен, поэтому был заменен более совершенным. При его работе осуществляется процесс преобразования первоначальной информации по определенному порядку в битную строчку определенного размера в шестнадцатеричной системе исчисления величин. Таким образом, хеш-код, хеш, хеш-сумма являются сходными понятиями.

Механизм работы MD5 заключаете в следующем. Поток информации, поступающий на устройство, проходит процесс хеширования, состоящий из пяти этапов:

- Поток данных подвергается обязательному выравниванию. Единичный бит добавляется в конец списка. Затем добавляются нулевые биты, чтобы длина линии информации была сопоставима с 448. То есть информация представляется в виде такого уравнения: L = 512 x N + 448. Этот процесс происходит, даже если размер уже сопоставим с текущим значением.

- Затем в сообщение добавляется 64 бита. Вначале идут 4 младших байта, затем старшие. На данном этапе протяженность потока должна быть кратна 512.

- Процесс инициализации буфера. Четыре 32-хбитные переменные проходят инициализацию. Затем происходит присваивание начальных значений шестнадцатеричным величинам. В операции участвует 4 функции, она проходит 4 раунда соответственно.

- Циклическое вычисление. Выбирается энный элемент из числа 512-битных массивов. Используются значения ABCD, перешедшие с предыдущего этапа. Работа также проходит в 4 этапа.

- Получение результата. В итоге получаем значение, ABCD, которое и является хешем.

Какие хэши можно перебрать?

Как я уже говорил, существует несколько алгоритмов хэширования, но сложность перебора каждого из них отличается. Каждый из алгоритмов может иметь коллизии. Это когда для одного хэша можно подобрать несколько различных исходных наборов данных. Самым небезопасным из популярных алгоритмов на данный момент считается md5. Было доказано, что в этом алгоритме можно найти множество коллизий, а это значит, что перебрать значение такого хэша будет намного проще. Алгоритм sha1 тоже имеет коллизии, но их намного сложнее найти, а значит перебор будет ненамного проще. Существования коллизий для Sha2 пока не доказано, но не исключено.

Программа hashcat поддерживает работу с такими алгоритмами хэширования: md5, md5crypt, sha1, sha2, sha256, md4, mysql, sha512, wpa, wpa2, grub2, android, sha256crypt, drupal7, scrypt, django и другими.

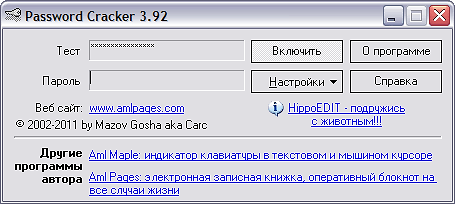

Просмотр паролей в других программах

Браузер – далеко не единственная программа, которая сохраняет пароли. Если вам нужно посмотреть сохраненный пароль в вашем FTP клиенте или другой программе, то нужно прибегнуть к использованию сторонних программ.

Для того чтобы посмотреть пароль под звездочками в других программах можно использовать программу pwdcrack. Данная программа полностью бесплатна и ее можно скачать на сайте http://www.amlpages.com/pwdcrack.shtml.

Чтобы воспользоваться данной программой, нужно нажать на кнопку «Включить» и навести курсор на поле с паролем. После этого в программе pwdcrack отобразится нужный вам пароль.

Name-That-Hash

С января 2021 года, почти через два года после того, как началась работа над HAITI, появился проект под названием Name-That-Hash, потому что автору требовалась библиотека Python для Ciphey. Теперь есть два актуальных варианта для идентификации хеша.

Name That Hash определяет тип хеша. Программа поддерживает MD5, SHA256 и более 300 других хешей.

Особенности Name That Hash:

- Рейтинги популярности — Сначала вы увидите самые популярные хеши.

- Сводки хешей — Name-that-hash выведет краткую информацию об основах использования каждого хеша, позволяя вам сделать осознанный выбор.

- Цветной вывод — контрастный и наглядный.

- Вывод в JSON и в API — вы можете использовать Name-That-Hash в своём проекте, поскольку программа имеет API и интерфейс командной строки. Используйте вывод JSON или импортируйте программу как модуль Python!

- Актуальна — Name-That-Hash — это проект 2021 года.

- Продуманность — авторы продумали функции, интерфейс и опции с мыслью об удобстве использования.

- Расширяемость — добавляйте новые хеши так быстро, как только сможете редактировать текстовый файл.

- Работа с файлами — программа считывает построчно файл и проверяет тип каждого хеша.

- Поиск хешей — экстремальный режим, который пытается выделить хеш даже если строка содержит мусор.

Инструкцию по установке и полный список опций вы найдёте на странице https://kali.tools/?p=6626.

Для определения типа хеша укажите его с опцией -t (—text):

nth -t 'ХЕШ'

Например:

nth -t '7c2dc1d743735d4e069f3bda85b1b7e9172033dfdd8cd599ca094ef8570f3930c3f2c0b7afc8d6152ce4eaad6057a2ff22e71934b3a3dd0fb55a7fc84a53144e'

Пример вывода:

Хеши разбиты на две группы:

- Most Likely — более вероятные варианты

- Least Likely — менее вероятные варианты

Причём в этих группах они также отсортированы по частоте использования.

В выводе вы можете увидеть уже знакомые строки HC и JtR с номерами и названиями алгоритмов хеширования в Hashcat и John.

Кроме этого, имеется краткое описание применения, например:

- Summary: Used in Bitcoin Blockchain and Shadow Files.

- Summary: Used in Wireguard, Zcash, IPFS and more.

- Summary: Not considered a hash function

Причём обратите внимание, некоторые записи являются гиперсылками (они подчёркнуты точками) и для получения дополнительной информации можно пройти на веб-страницу. Всё это делается для того, чтобы вы могли сориентироваться в предлагаемых типах хешей и выбрать наиболее подходящий.. Для проверки множества хешей используйте опцию -f (—file):

Для проверки множества хешей используйте опцию -f (—file):

nth -f 'ФАЙЛ'

Формат файла — один хеш на строку.

Одна из этих опций (-t или -f) являются обязательной.

Если ваши хеши кодированы в Base64, то используйте опцию -b64 (—base64). Она говорит программе перед идентификацией декодировать хеши из Base64. Для файлов со смешанными строками Base64 и в обычном тексте программа пытается вначале декодировать base64 и если это не получается, то трактует хеш как обычную строку без кодировки.

Пример:

nth -t 'ZjFlZmY1YzAzNjhkMTAzMTFkY2ZjNDE5Cg==' -b64

Обратите внимание, что в качестве хеша (после шапки) показана уже декодированная строка.

Опция -e (—extreme) включает поиск хешей в строке. Этот режим получит 5d41402abc4b2a76b9719d911017c592 из ####5d41402abc4b2a76b9719d911017c592###.

По идее, следующие две команды должны дать одинаковый результат:

nth -t '####5d41402abc4b2a76b9719d911017c592###' -e nth -t '5d41402abc4b2a76b9719d911017c592'

Но у меня они получились разные. Поэтому используйте этот режим скорее как экспериментальный.

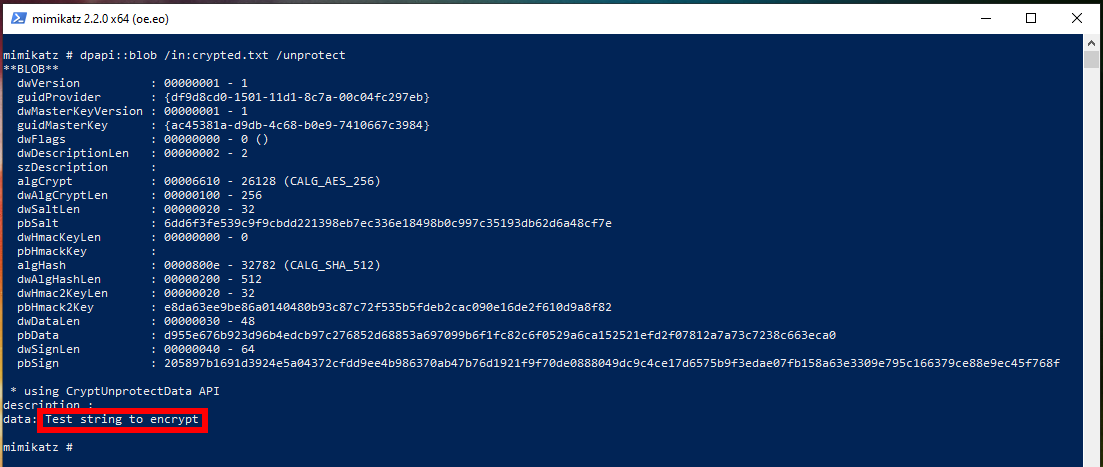

Как зашифровать и расшифровать с помощью DPAPI

Как уже упомянуто чуть выше, DPAPI используется для шифрования и расшифровки данных. DPAPI довольно прост не только для конечных пользователей, но и для разработчиков, которые хотят воспользоваться этим шифрованием — имеются две функции, которые можно вызвать из приложения: шифрование и расшифровка.

Перед тем как переходить к извлечению паролей из веб-браузеров и других хранящихся на Windows паролей, давайте познакомимся поближе к DPAPI. Уже написано много хороших статей, объясняющих работу DPAPI. Не буду пытаться их пересказать, а просто приведу ссылки в конце этой статье. Вместо того, чтобы вникать в технические детали DPAPI, давайте пойдём практическим путём: зашифруем строку или файл с помощью DPAPI.

Для работы с DPAPI используется модуль dpapi, для шифрования данных используется команда protect. У этой команды есть одна обязательная опция /data, после которой нужно указать путь до файла, который вы хотите зашифровать, или текстовую строку.

К примеру, я хочу зашифровать строку Test string to encrypt:

dpapi::protect /data:"Test string to encrypt"

Обратите внимание на секцию «Blob:» — это и есть зашифрованные данные в бинарном виде.

Вместо вывода зашифрованных данных на экран, их можно сохранить с помощью опции /out:

dpapi::protect /data:"Test string to encrypt" /out:crypted.txt

В результате будет создан файл crypted.txt. Этот файл содержит зашифрованные данные, а именно строку «Test string to encrypt».

Как вы могли заметить, нам не нужно думать о мастер ключах и паролях — система всё делает сама.

Для расшифровки используется функция blob (так называются зашифрованные этим методом данные) из этого же модуля dpapi. У этой функции одна обязательная опция — /in, после которой нужно указать данные для расшифровки. Для расшифровки также нужно указать опцию /unprotect, в противном случае будет только показана информация о blob (зашифрованных данных) без их расшифровки:

dpapi::blob /in:crypted.txt /unprotect

Вы можете увидеть на экране исходную строку.

Если вы хотите, чтобы расшифрованные данные сохранились в файл, то используйте опцию /out.

Что такое mimikatz

Программа mimikatz хорошо известна за возможность извлекать пароли в виде простого текста, хеши, ПИН коды и тикеты kerberos из памяти. mimikatz также может выполнять атаки pass-the-hash, pass-the-ticket или строить Golden тикеты.

В этой инструкции мы рассмотрим только способность mimikatz извлекать хеши NTLM. Помните, у mimikatz есть и другие очень интересные функции — посмотрите, какая у неё обширная справка: https://kali.tools/?p=5342

Имеются реализации mimikatz в Meterpreter & Metasploit, DLL reflection в PowerShell и других продуктах. В принципе, mimikatz можно запускать в Wine на Linux, но не будут работать функции, связанные с извлечением данных непосредственно из Windows; функции извлечения хешей из дампов или расшифровки из файлов реестра должны работать в Linux.

CREDHIST

Этот файл размещён по пути «%appdata%\Microsoft\Protect\CREDHIST», он полезен только для контекста не-домен. Этот файл:

- содержит: предыдущие зашифрованные учётные данные пользователя (SHA1 и NTLM)

- используется для: расшифровки мастер ключей

- защищён: хешем SHA1 самого последнего пользовательского пароля, используемого пользователем на этой системе

- каждый пункт защищён предыдущим ключом и т.д.

Чтобы просмотреть свойства этого файла выполните команду:

dpapi::credhist /in:"%appdata%\Microsoft\Protect\CREDHIST"

Пример вывода:

**CREDHIST**

dwVersion : 00000001 - 1

guid : {86cddf31-2b68-42fb-a6e6-28b628228fc8}

dwNextLen : 00000000 - 0

Я пытался расшифровать этот файл в mimikatz командой:

dpapi::credhist /in:"Z:\files\CREDHIST" "/password:qweqwe123" /sid:S-1-5-21-4099021954-1290662600-116018068-1003

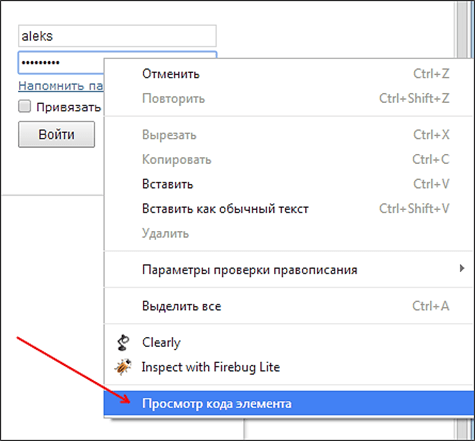

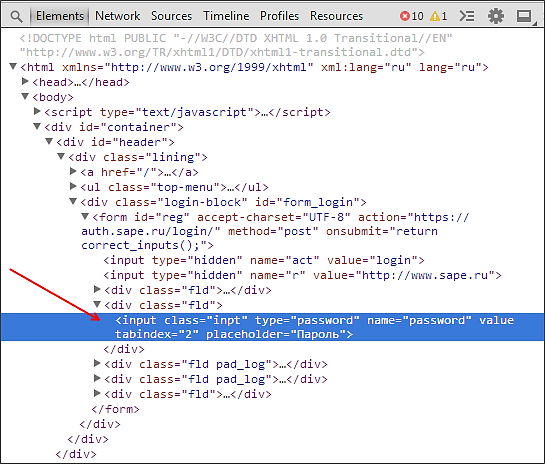

Как узнать пароль под звездочками в браузере

Если вы используете браузер Google Chrome

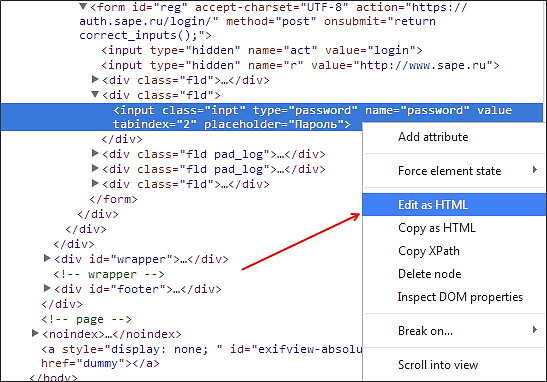

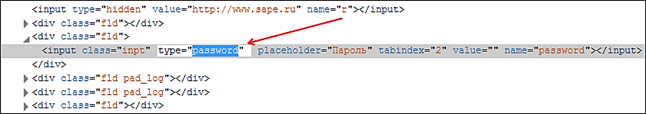

, кликните правой кнопкой мышки по текстовому полю с паролем под звездочками и выберите пункт «Просмотр кода элемента».

После этого перед вами появится окно с HTML кодом данной страницы. Строка с формой ввода пароля будет выделена.

Дальше вам необходимо изменить тип данного поля из «type=»password»» на «type=»text»». Для этого кликаем правой кнопкой мышки по выделенной строке (строке с полем password) и в появившемся меню выбираем пункт «Edit as HTML».

После этого у вас появится возможность отредактировать эту строку.

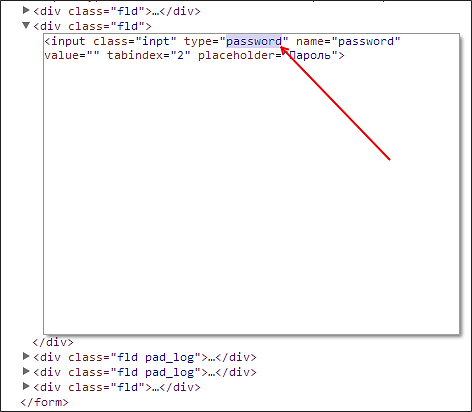

Для того чтобы изменить тип текстового поля нужно заменить type=»password» на type=»text». Другие параметры данной сроки менять не нужно. После того как вы отредактировали строку нажмите клавишу F2 для того чтобы отключить режим редактирования HTML кода.

После этих манипуляций, пароль на странице станет видимым.

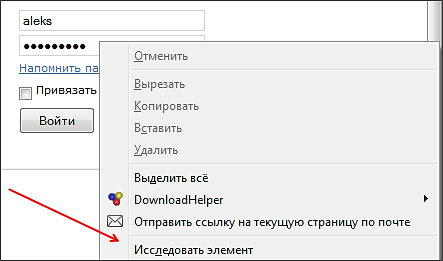

Аналогичным образом можно посмотреть пароль под звездочками и в браузере Mozilla Firefox

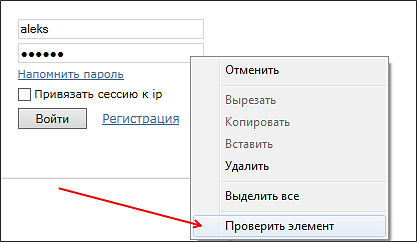

. Для этого откройте страницу с сохраненным паролем, кликните правой кнопкой мышки по полю со звездочками и выберите пункт «Исследовать элемент».

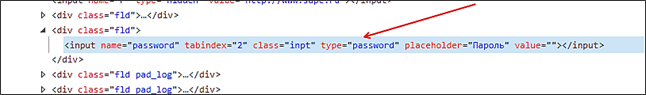

После этого перед вами откроется HTML код страницы, в котором будет выделена строка для ввода пароля.

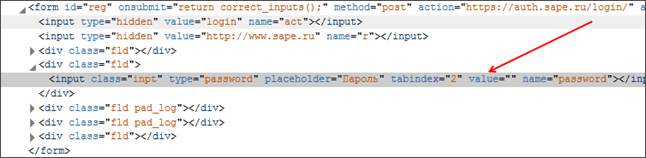

Как и раньше вам необходимо сменить тип текстового поля с type=»password» на type=»text». Для этого дважды кликните по параметру type=»password».

После этого вы сможете отредактировать данный параметр. После смены типа текстового поля пароль под звездочками станет видимым.

В браузере Internet Explorer все делается точно также

. Открываем страницу с паролем под звездочками, кликаем по полю с паролем правой кнопкой мышки и выбираем пункт «Проверить элемент».

После этого перед вами откроется HTML код страницы.

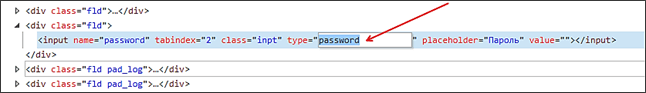

Кликаем два раза по параметру, который хотим отредактировать.

В появившемся текстовом поле меняем «password» на «text» и пароль на страницы становиться видимым.

В чем измеряется хешрейт?

Хешрейт это переменная величина ее числовое значение выражается количеством хеш (h) в секунду. Для поиска нужно хеш-кода выполняется тысячи, миллионы и миллиарды вычислений. Расшифровка основных показателей хешрейта устройств:

- Килохеш (kH/s) – 1000 H/s;

- Мегахеш (MH/s) – 1000 kH/s;

- Гигахеш (GH/s) – 1000 MH/s;

- Террахеш (TH/s) – 1000 GH/s;

- Петахеш (PH/s) – 1000 TH/s;

- Эксахеш (EH/s) – 1000 PH/s.

Такое же соотношение действует для единицы измерения sol, используемой в криптосетях, работающих на алгоритме Equihash. В блокчейн экосистеме Bitcoin hashrate большинство пулов для коллективного майнинга измеряется в петахеш и эксахеш. А в целом хешрейт сети биткоин равен 114,23 EH/s

Заключение

Хешрейт служит мостом, соединяющим аналоговый и цифровой мир. Суммируйте общие показатели хешрейта криптосетей, и вы узнаете, сколько вычислительной мощности задействовано пользователями для поддержки функционала блокчейн. Плохо понимая, что означает термин хешрейт, невозможно разобраться в структуре блокчейн.

Нужно не только майнерам и программистам, но всем, кто не хочет быть выброшенным на обочину жизни. В недалеком будущем криптовалюта вытеснит бумажные деньги, а блокчейн-технологии будут применяться практически во всех сферах человеческой деятельности.

Подписывайтесь на наши ресурсы и читайте комментарии, там иногда умные люди пишут умные вещи.

Похожие материалы:

- Что такое Асик Innosilicon A11 Pro

- Что такое IEO простыми словами: инвестиции и биржи

- Что такое Биткоин и зачем он нужен: простыми словами

- ТОП 15 Лучших бирж криптовалют в 2021 году