Клавиатурные шпионы

Содержание:

- Посмотрим на концепцию keylogger ‘ов глужбе

- Использование кейлоггеров

- Keylogger Hardware

- Особенности выбора

- How to Use a Keylogger

- Users Say

- Расследование инцидентов информационной безопасности

- Технические характеристики

- Ardamax Keylogger

- Как удалить кейлоггер

- Методики поиска клавиатурных шпионов

- Информация о кейлоггерах

- Кейлогер и работа сотрудников

- Классификация кейлоггеров

- Зачем нам нужен профессиональный бесплатный кейлоггер для Android?

- Как защититься от кейлоггеров

- Принципы построения кейлоггеров

- Revealer Keylogger

Посмотрим на концепцию keylogger ‘ов глужбе

Также стоит отметить, что современные клавиатурные шпионы не просто записывают коды вводимых клавиш – они «привязывают» клавиатурный ввод к текущему окну и элементу ввода.

Многие же keylogger’ы отслеживают список запущенных приложений, умеют делать «снимки» экрана по заданному расписанию или событию, шпионить за содержимым буфера обмена и решать ряд задач, нацеленных на скрытное слежение за пользователем.

Записываемая информация сохраняется на диске, и большинство современных клавиатурных шпионов могут формировать различные отчеты (записывая их в специализированный журнал регистрации, т.е Log-файл), могут передавать их по электронной почте или http/ftp-протоколу.

Кроме того, ряд современных keylogger’ов пользуются RootKit-технологиями для маскировки следов своего присутствия в системе.

В общем, вот такая многогранная «зараза», при наличии которой на Вашем компьютере Вы даже чихнуть спокойно не сможете без её ведома 🙂

Примечание:

Стоит сказать, что кейлоггеры довольно древний тип проклятия появились еще во времена MS-DOS – тогда они представляли собой обработчики прерывания клавиатуры размером около 1 кб.

Однако функции клавиатурных шпионов за прошедшее время не изменились, – по-прежнему их первичной задачей является скрытная регистрация клавиатурного ввода с последующей записью собранной информации на диск или передачей по сети.

Вы скажите, что сейчас на рынке куча антивирусных пакетов, как платных, так и бесплатных (о которых мы писали в своих обзорах, это и ] и ] и т.п.), неужели так сложно отловить какой-то «неказистый» клавиатурный шпион?

Порой-таки да, сие весьма проблематично, ибо с точки зрения антивируса это не вирус (т.к. он не обладает способностью к размножению) и не троянская программа, поэтому многие «защитники» если и ловят кейлоггеры, то только со специальной, расширенной базой и дополнительными модулями, на то нацеленными.

Другая проблема связана с тем, что кейлоггеров известно превеликое множество (да и написать его не составляет особого труда) — как следствие, сигнатурный поиск против них малоэффективен.

Однако все это вовсе не означает, что надо повесить нос, опустить руки и жить в симбиозе с этими клавиатурными «паразитами», надо просто знать принципы их работы и на основании этого грамотно выстраивать свои действия, ну и обзавестись специализированным софтом также не помешает. Начнем с принципов, которые используют (или могут потенциально использовать) клавиатурные шпионы.

Использование кейлоггеров

Далее нужно разобраться, является ли использование кейлоггера законным использованием легального ПО или же это мошенническое действие совершенное в преступных целях?

Несанкционированная установка кейлоггера или программных продуктов, включающих в себя кейлоггер в качестве модуля — это установка без ведома и согласия владельца (администратора) персонального компьютера или другой автоматизированной системы. Как правило, такие программные продукты имеют возможность конфигурирования и получения «скомплектованного» установочного исполняемого файла, который доставляется на компьютер жертвы при помощи различных нелегальных схем (фишинг, персонифицированный спам, социальная инженерия) и при инсталляции не выводит никаких сообщений и не создает окон на экране. То есть процесс установки кейлоггера происходит без непосредственного физического доступа к компьютеру пользователя и зачастую не требует наличия прав администратора системы. Такие кейлоггеры часто входят в состав вредоносного шпионского ПО и используются для кражи конфиденциальной информации (логины и пароли, данные банковских карт и прочее).

Санкционированное применение кейлоггера — это использование кейлоггера с ведома и при согласии владельца или администратора безопасности персонального компьютера. Как правило, санкционированно устанавливаемые мониторинговые программные продукты требуют физического доступа к компьютеру и наличия прав администратора для конфигурирования и инсталляции, что исключает (или, по крайней мере, минимизирует) возможность несанкционированного использования таких программ.

Лучшее программное обеспечение для мониторинга компьютера

Одна из лучших программ наблюдения, которую мы протестировали, благодаря своей богатой функциональности, гибкости и простому в понимании интерфейсу. Можно использовать для того чтобы контролировать домашний ПК, выполнять Родительский контроль и контроль работника.

Читать полный обзор

Keylogger Hardware

Hardware-based keyloggers can monitor your activities without any software being installed at all. Examples of these include:

- Keyboard hardware — These loggers take the form of a piece of hardware inserted somewhere between the computer keyboard and the computer, typically along the keyboard’s cable connection. There are of course more advanced implementation methods that would prevent any device from being visible externally. This type of hardware keylogger is advantageous because it is not dependent on any software nor can it be detected by any software.

- Wireless keyboard sniffers — It is possible for the signals sent from a wireless keyboard to its receiver to be intercepted by a wireless sniffer.

- Keyboard overlays — Overlays are popular in ATM theft cases where thieves capture a user’s PIN number. This device is designed to blend in with the machine so that people are unaware of its presence.

Особенности выбора

Что же такое по своей сути клавиатурный шпион? Это программа, которая, строго говоря, напрямую никак не связана с клавиатурой.

Она устанавливается в память компьютера и действует на жестком диске. Часто признаков ее деятельности не видно на компьютере, если не искать их целенаправленно.

Такая программа косвенно взаимодействует с клавиатурой, то есть работает с программой на ПК, которая преобразует сигналы, поступающие на процессор в результате нажатия кнопок, в текст при печати.

То есть, направлено действие такого софта на сбор информации, вводимой через клавиатуру.

Такие утилиты бывают разного типа – с помощью некоторых можно просмотреть весь набранный с клавиатуры текст, с помощью других – только тот, что был набран в браузере или в каком либо выбранном приложении.

Некоторые программы предоставляют возможность настройки таких показателей, другие нет.

Также они отличаются друг от друга по степени скрытности. Например, деятельность одних очевидна, на Рабочем столе остается ярлык и т. д., такие программы подойдут для контроля деятельности, например, детей.

Следы присутствия и деятельности других не заметны вовсе – они действуют скрыто и подойдут для установки на чужой компьютер, когда факт установки необходимо скрыть от стороннего пользователя.

Учитывая такое разнообразие, выбрать максимально подходящий софт может быть достаточно сложно.

В данном материале представлен ТОП лучших программ, которые можно использовать для этой цели. Среди них проще выбрать подходящую.

How to Use a Keylogger

Once the Keylogger app is installed on the computer, it runs invisibly in the background and detects all the activity made on the target device. And not just what they browsed and who they chatted with. Software Keylogger makes a note of each keystroke typed on the target device, and it lets you effortlessly read written conversations.

Even though hardware Keylogger has a negative side and may be used by mobile hackers for nefarious purposes, there’s definitely a positive use case — and it involves parents looking to keep their kids safe.

An invisible Keylogger is a perfect tool for parents who want to keep tabs on their kid`s conversations and find out what they are up to online. It may help parents to protect their kids from such destructive Internet phenomena as cyberbullying, sexting, online predators, scamming, etc.

Hidden keylogger can also be combined with other types of device-monitoring software or can be a built-in feature of parental control app.

Users Say

Never thought that I would start using software like this. But recently my company shifted to remote work and my team’s efficiency decreased significantly. When I came across Spyrix, I decided to try it out and to check if it could help me. Thanks to the monitoring software, I managed to identify slackers among employees and to increase their efficiency.

Anthony Hanson

When I found out that my teenage son has fallen into a bad company, I decided to install a parental control program on his PC and to make sure that he isn’t involved in any inappropriate activities. Spyrix offers many helpful features for this purpose: keylogging, monitoring of social apps and messengers, Live Viewing, and more. The program helps me read his online chats and check what he is up to. This is a great monitoring solution for parents.

Henry Hanson

I’ve been looking for a free keylogger for a long period of time, though to no avail. I needed a keylogger that records every single keystroke. Luckily, I found Spyrix Free Keylogger on a review website and decided to give it a try. This software doesn’t miss a keystroke and captures everything the computer user types on the keyboard. Although the keylogger is free of charge, it runs perfectly on the device. In my view, Spyrix is a lifesaver when you need to record keystrokes without extra expenses.

David Morales

I use Spyrix Personal Monitor to track my 12-year-old daughter’s user activities and to prevent her from using unwanted apps and websites. The blocking feature works perfectly. I simply selected the apps and websites that I find suspicious and the software blocked access to them. Besides, tracking social networks and IMs is also useful when it comes to checking your kid’s online activities. This feature helps me ensure that she’s safe online.

Heather Morrison

Good software for preventing data leakage. The program monitors removable drives, records computer screens, and even turns computer mic and webcam into a surveillance system. With this software, we have a vivid picture of what employees are doing in the workplace. Other than that, the recorded data can be accessed remotely. The software is strongly recommended.

Stephen Varga

Among other keylogging software, I’ve chosen Spyrix since it’s free and has the functions that meet all my needs. The keylogger records all pressed keys and captures screenshots at specified intervals. For now, these features are enough for me to know what my children are doing on the PC. If I happen to need a more powerful monitoring program, I’ll definitely choose Spyrix Personal Monitor because the Spyrix software has already proved to be reliable and effective.

Brandon Cooper

Расследование инцидентов информационной безопасности

Легальный кейлоггер, поставляемый в коробочной версии Bitcop, является мощным средством по расследованию компьютерных инцидентов на предприятии.

С помощью анализа логов по нажатию клавиш сотрудниками можно:

-

Выявить ключевые слова и словосочетания, которые могут рассматриваться как попытка передачи конфиденциальной информации

третьим лицам. -

Отследить факты подбора паролей доступа (последовательное введение ряда наборов символов с небольшими отличиями за

короткий промежуток времени). - Установить случаи использования чужих данных для доступа или обращений к запрещенным сетевым ресурсам.

- Зафиксировать факты пользования компьютером во внерабочее время и для целей, не связанных с прямыми служебными обязанностями.

- Восстановить пароли при их утере, важную информацию при ее повреждении.

-

Изучить на предмет скорости и правильности реагирование операторов на входящие рабочие запросы, чтобы сделать выводы

о их квалификации и соответствии занимаемой должности.

Нелегальные кейлоггеры и их опасность для предприятия

В отличие от легальных кейлоггеров, призванных отслеживать действия пользователя для предотвращения ущерба предприятию, нелегальные кейлоггеры

как раз и нацелены на нанесение такого ущерба. Их главным назначением является сбор конфиденциальных данных с последующим их использованием

для шантажа, финансовых махинаций или кражи инноваций и разработок. Такие кейлоггеры устанавливаются несанкционированно, то есть без ведома

и согласия владельца компьютера или администратора безопасности корпоративной системы.

Кейлоггеры крадут данные доступа к засекреченной информации, которые впоследствии могут быть использованы третьими лицами для предумышленного

нанесения вреда хозяйственной деятельности предприятия. Так, логины и пароли для входа в корпоративную систему, попав в руки злоумышленника,

могут сподвигнуть его на то, чтобы внести в нее искаженные сведения или повредить базу данных.

Доступ к финансовым операциям также может иметь плачевные последствия в виде изменения направления денежных потоков или утечек с банковского

счета компании. Промышленный шпионаж для агентств, занимающихся креативными разработками, способен привести к тому, что конкурент раньше внедрит

перспективную идею и начнет получать за нее доход.

Технические характеристики

Для упрощения процесса выбора программного обеспечения в таблице, размещенной ниже, приведены основные сравнительные характеристики всех программ, включенных в ТОП.

| Название | Тип лицензии | Тип собираемой информации | Функционал | Дизайн |

|---|---|---|---|---|

| SC-KeyLog | Бесплатно | Вся | Широкий | Упрощенный |

| WideStep Handy Keylogger | Бесплатно/Платно | Вся | Широкий | Улучшенный |

| Actual Spy | Платно | Вся | Очень широкий | Стандартный |

| EliteKeylogger | Платно | Вся | Широкий | Стандартный |

| The Rat! | Бесплатно/Платно | Меньше, чем в предыдущих | Довольно широкий | Неэстетичный |

| SPYGO | Бесплатно | В зависимости от версии | В зависимости от версии | Стандартное оформление Windows |

| Ardamax Keylogger 2.9 | Бесплатно | С клавиатуры | Суженный | Упрощенный |

| NS Keylogger Personal Monitor 3.8 | Бесплатно | Вся | Суженный | Упрощенный |

| KGB Spy | Платно | С клавиатуры+ открытые программы | Узкий | Простой |

| Golden Keylogger 1.32 | Бесплатно | С клавиатуры | Очень узкий | Простой |

Основываясь на характеристиках из этой таблицы легко выбрать максимально подходящую под конкретные требования программу.

Подробнее об этих утилитах же рассказано ниже.

SC-KeyLog

Это объемная и функциональная программа шпион, которая распространяется бесплатно.

Помимо отслеживания конкретно информации вводимой с клавиатуры, в состоянии также собирать информацию о кликах мыши, адресах посещенных сайтов, паролях, открытых окнах в браузере.

Дает полную информацию обо всех действиях, производимых на компьютере. При этом формируемый файл можно просмотреть удаленно с другого устройства.

Позитив:

- Возможность удаленного доступа к файлу с другого устройства;

- Отсутствие следов деятельности программы на компьютере при правильных настройках;

- Разнообразие собираемых данных – практически информация обо всех действиях на ПК может быть доступна.

Негатив:

- Сохраняет пароли только не выше NT0;

- Слишком простое меню и неэстетичный дизайн;

- Достаточно неудобный формат отображения результата.

А что же говорят пользователи, которые активно применяют этот софт? «Абсолютна незаметна для пользователя», «Данные исправно приходят на почту».

Ardamax Keylogger

Price: 7-day Free Trial; Pro version costs $69.95System requirements: Windows XP/Vista/7/8/10Download Free version: http://www.ardamax.com/free-keylogger/

Ardamax Keylogger is compact yet capable. What sets it apart from many other best keylogger software for Windows is its ability to use the microphone to record audio and the webcam to record video. Combined with its ability to capture keystrokes from any application, Ardamax Keylogger emerges as a very powerful computer activity monitoring solution that can keep track not only of what’s happening onthe computer, but also what’s happening in front of it. A 7-day trial version that allows you to test the full functionality of the product is available for free.

Как удалить кейлоггер

Комплексный анти-кейлоггер должен проверять все процессы, запущенные на вашем компьютере: BIOS, операционную систему, фоновые службы. А также сетевые настройки, плагины и настройки браузера.

Чтобы избавиться от кейлоггера, возможно, придется переустановить операционную систему.

Многие клавиатурные шпионы являются руткитами. Поэтому также может потребоваться специализированная утилита против данного типа вирусов. Ниже приводится список программ, которые помогают удалить кейлоггеры.

SpyShelter

Утилита имеет несколько уровней противодействия клавиатурным шпионам. После инсталляции данная программа будет работать постоянно. Таким образом, она сможет блокировать установку кейлоггеров на ПК.

Вторая линия обороны SpyShelter заключается в проверке наличия подозрительных операций. При обнаружении вредоносной программы SpyShelter попытается удалить ее.

Для полной защиты компьютера SpyShelter будет шифровать все нажатия клавиш, чтобы сделать их считывание бессмысленным для клавиатурных шпионов.

Zemana

Zemana предоставляет целый пакет средств защиты от вредоносных программ. Но они хуже справляются с идентификацией кейлоггеров, по сравнению с предыдущей утилитой.

Zemana также включает в себя средство шифрования передаваемых данных, блокировщик рекламы и сканер вредоносных программ.

Данная утилита постоянно работает в фоновом режиме, отслеживая активность и сканируя загрузки на наличие вредоносного программного обеспечения.

Malwarebytes Anti-Rootkit

Приложение сканирует операционную систему на наличие целого ряда руткит-вирусов, а не только клавиатурных шпионов.

Утилита выполняет сканирование системы по требованию, а не работает в постоянном режиме. Если операция очистки не сможет решить все проблемы, можно воспользоваться инструментом fixdamage. Он поможет эффективно настроить брандмауэр.

Norton Power Eraser

Norton Power Eraser проверяет компьютер более глубоко, чем обычные антивирусные программы. При обнаружении подозрительных программа утилита сразу удаляет их. Такой подход может привести к неожиданной потере нужных приложений. Поэтому при использовании Norton Power Eraser вам придется переустанавливать необходимое программное обеспечение.

Bitdefender Rootkit Remover

Bitdefender обнаруживает новые руткиты раньше своих конкурентов. Как только его сканеры обнаруживают новый вирус, он попадает в базу шпионских программ.

Этот сканер руткитов является продуктом компании Avast. Вы можете использовать его совершенно бесплатно.

GMER является альтернативой aswMBR.

Sophos Rootkit Removal

Эта программа выполняет сканирование операционной системы по требованию и удаляет любые руткиты, включая клавиатурные шпионы.

Kaspersky Security Scan

Бесплатная версия Kaspersky Security Scan сканирует компьютер на наличие вредоносных программ. Платные программные продукты от этого разработчика включают в себя модули защиты личных данных.

McAfee Rootkit Remover

Еще один бесплатный инструмент для удаления руткитов, разработанный одним из лидеров отрасли. Утилита, работающая по требованию, просканирует систему и удалит все обнаруженные в ней вирусы.

Методики поиска клавиатурных шпионов

Несмотря на всю изощренность клавиатурных шпионов для их «отлова» (поиска) существуют свои, довольно успешные методики. Приведем самые распространенные из них:

-

Поиск по сигнатурам.

Данный метод не отличается от типовых методик поиска вирусов. Сигнатурный поиск позволяет однозначно идентифицировать клавиатурные шпионы, при правильном выборе сигнатур вероятность ошибки практически равна нулю. Однако сигнатурный сканер сможет обнаруживать заранее известные и описанные в его базе данных объекты, так что эта база должна быть большой и ее нужно постоянно обновлять; -

Эвристические алгоритмы.

Это методики поиска клавиатурного шпиона по его характерным особенностям. Эвристический поиск носит вероятностный характер, и он наиболее эффективен для поиска клавиатурных шпионов самого распространенного типа – основанного на ловушках, однако подобные методики дают много ложных срабатываний. Некоторые исследования показали, что существуют сотни безопасных программ, не являющихся клавиатурными шпионами, но устанавливающих ловушки для слежения за клавиатурным вводом и мышью. Наиболее распространенные примеры – программа Punto Switcher, программное обеспечение от мультимедийных клавиатур и мышей; -

Мониторинг API-функций, используемых клавиатурными шпионами.

Данная методика основана на перехвате ряда функций, применяемых клавиатурным шпионом, в частности, функций SetWindowsHookEx, UnhookWindowsHookEx, GetAsyncKeyState, GetKeyboardState. Вызов данных функций каким-либо приложением позволяет вовремя поднять тревогу, однако проблемы многочисленных ложных срабатываний будут аналогичны методу 2; -

Отслеживание используемых системой драйверов, процессов и сервисов.

Это универсальная методика, применимая не только против клавиатурных шпионов. В простейшем случае можно применять программы типа Kaspersky Inspector, которые отслеживают появление в системе новых файлов.

Чаще всего, — это всё то, что касается методик поиска, теперь пройдемся по способам защиты как от программных, так и от аппаратных кейлоггеров.

Информация о кейлоггерах

Кейлоггеры были изобретены работодателями для отслеживания действий сотрудников на компьютерах компании. Затем они стали применяться хакерами. На сегодняшний день их используют и веб-маркетологи.

Кейлоггер Olympic Vision является примером именно хакерского программного обеспечения. Он был обнаружен в марте 2016 года.

Чтобы получить доступ к компьютерам жертв, кейлоггер распространялся как вложение к электронному письму. Атака была намеренно нацелена на представителей бизнеса.

В ноябре 2017 года информационная служба BBC сообщила о том, что более 480 коммерческих сайтов используют функцию кейлоггинга для мониторинга активности посетителей.

Это означает, что теперь нам необходимо защищаться и от того, чтобы законопослушные сайты не стали каналом для кражи той или иной личной информации.

Трудно избавиться от кейлоггеров, когда они уже попали на ваш компьютер

Поэтому необходимо проявлять максимальную осторожность при загрузке программ из интернета

Также важно своевременно обновлять используемое программное обеспечение. Это особенно актуально для операционной системы и браузеров

Крупные разработчики постоянно ищут уязвимости в своих продуктах и закрывают их, чтобы устранить угрозы. Поэтому использование актуальных версий программ является основным способом защиты от всех видов вирусов.

Вадим Дворниковавтор-переводчик

Кейлогер и работа сотрудников

Сейчас ни одну компанию нельзя представить без работы на ПК, и подключения к Интернету. Работа даже самого маленького офиса непосредственно связана с этими вещами. Это приводит к тому, что руководители начинают задаваться вопросами: а действительно ли сотрудники тратят свое рабочее время на решение должностных вопросов?

Чтобы сохранить нервы руководителя, избавить штат от привлечения дополнительных сотрудников и защитить бюджет компании, сейчас применяются разные средства для контроля за персоналом. В решении этих задач и начали применяться кейлоггеры. Несмотря на то, что данные программы считаются вредоносными, и чаще применяют для кражи личных данных и паролей, в сфере контроля сотрудников они тоже несут в себе много полезного.

Классификация кейлоггеров

Кейлоггеры классифицируются по многим признакам: по виду, месту хранения журнала, варианту его отправки, методу применения. По способу реализации угрозы различают кейлоггеры аппаратные, программные, акустические. Так как акустические кейлоггеры встречаются сравнительно редко, остановимся на характеристике первых двух видов.

Аппаратный кейлоггер — это устройство малых размеров, подключаемое к ПК или внедряемое в него. Шпиона трудно обнаружить из-за труднодоступного расположения, малых размеров, схожести с обычным оборудованием для компьютеров. Например, компактный модуль, внешне похожий на переходник, устанавливают между кабелем клавиатуры и системным блоком; такое наружное приспособление может подключить любой пользователь (а затем и снять его в любое время, подсоединить к другому компьютеру и считать информацию). Существует визуальное наблюдение за клавиатурой, например за панелью банкомата, где вводится PIN-код. В данной ситуации роль аппаратного кейлоггера играет видеокамера.

В других случаях шпион является внутренним. Например, очень маленький аппарат может встраиваться в разрыв кабеля клавиатуры и покрываться изоляцией. При свободном доступе к машине кейлоггер легко впаивается в микросхему клавиатуры или материнскую плату. Внутренние кейлоггеры не видны обычным пользователям и даже не всегда распознаются ИТ-специалистами при детальном исследовании внутренностей ноутбука или системного блока ПК. Бывают и бесконтактные электромагнитные кейлоггеры. Их можно крепить к кабелю клавиатуры. В таком случае устройство похоже на стандартный фильтр помех и не вызывает подозрений.

Аппаратные кейлоггеры наружного и внутреннего вида (кроме бесконтактных) не нуждаются в источнике питания, так как подключены к ПК, а их внутренняя память может сохранять до 20 млн нажатий клавиш. Устройство не обнаруживается антивирусными программами, так что считывание информации с клавиш может происходить в течение длительного периода времени. Однако у аппаратных клавиатурных шпионов есть и недостатки:

- устройство нельзя установить удаленно;

- объем памяти хоть и велик, но ограничен;

- для снятия данных нужно получить приспособление обратно, если у компьютера нет модуля Wi-Fi.

Программные кейлоггеры (keyloggers) не имеют этих ограничений и потому особенно популярны. В этом случае шпион имеет вид приложения для операционной системы, которое работает в скрытом режиме (без графического интерфейса) и записывает перехваченные сведения в файл журнала, впоследствии высылая последний хозяину через интернет.

Такие кейлоггеры не только записывают нажатия клавиш, но и фиксируют движения мыши, считывают данные из окон других программ, выполняют съемку экрана. Программный шпион перехватывает принятые и отправленные электронные письма, записывает изображения с камеры и звук с микрофона, если таковые подключены к компьютерному устройству. Приложение способно следить за файловой активностью, записывать задания, которые отправляются на печать, и т.п.

Зачем нам нужен профессиональный бесплатный кейлоггер для Android?

Человек использует кейлоггер для отслеживания действий других людей, например детей и супругов. Бесплатный кейлоггер для Android используется, чтобы присматривать за детьми, чтобы мы могли быть уверены в их безопасности, и за вашим супругом, чтобы вы знали, что ваш партнер честен с вами. Кроме того, кейлоггер используется работодателями, чтобы гарантировать, что их сотрудники выполняют свою работу и не тратят свое время на что-либо еще. Стороны, требующие использования таких приложений, удовлетворены их использованием.

Основная причина использования кейлоггера состоит в том, чтобы отслеживать действия, которые человек выполняет на целевом смартфоне. Некоторые клавиатурные шпионы отправляют шпионскую информацию по электронной почте, а некоторые предоставляют онлайн-отчеты. Более того, бесплатный кейлоггер для Android позволяет в режиме реального времени отслеживать целевое устройство.

Ожидание от 5 до 15 минут может стать очень неприятным, если вы беспокоитесь о действиях другого человека. Используя кейлоггеры, вы можете фактически просматривать вещи, которые происходят на целевом телефоне Android. Многочисленные кейлоггеры, представленные на рынке, предлагают эту возможность. Лучшее и самое невероятное программное обеспечение для шпионажа, доступное на рынке, — это KidsGuard Pro.

Как защититься от кейлоггеров

Зачастую, известные кейлоггеры уже добавлены в базу данных , и поэтому методика защиты такая же, как от любого вредоносного софта:

- Установка антивирусного продукта;

- Поддержка актуальной базы данных.

Стоит заметить, большинство антивирусных программ относит кейлоггеры к классу потенциально опасного ПО, и тут необходимо уточниться, что в настройках по умолчанию антивирусный продукт детектирует наличие подобного рода программ. Если нет, то стоит произвести настройки вручную, чтобы защититься от большинства распространенных шпионов.

Вообще, так как кейлогееры нацелены на шпионаж за конфиденциальными данными, то следует прибегнуть к следующим способам безопасности:

Использование одноразовых паролей/двухфакторная аутентификация

Использование систем проактивной защиты

, позволяющей предупреждать пользователя об установке /активизации программыхкейлоггеров

Использование виртуальной клавиатуры

, представляющей клавиатуру на экране в виде изображения, позволяет защититься и от программных, и от аппаратных шпионов.

Принципы построения кейлоггеров

Большинство современных вредоносных программ представляет собой гибридные угрозы, в которых используется множество технологий, поэтому почти в любой категории вредоносных программ могут быть программы, одной из функций которых является слежение за клавиатурным вводом. На следующем графике показана динамика роста числа шпионских программ, ежемесячно обнаруживаемых «Лабораторией Касперского». Большинство этих программ используют технологии кейлоггеров.

Принципиальная идея кейлоггера состоит в том, чтобы внедриться между любыми двумя звеньями в цепи прохождения сигнала от нажатия пользователем клавиш на клавиатуре до появления символов на экране — это может быть видеонаблюдение, аппаратные «жучки» в самой клавиатуре, на проводе или в системном блоке компьютера, перехват запросов ввода-вывода, подмена системного драйвера клавиатуры, драйвер-фильтр в клавиатурном стеке, перехват функций ядра любым способом (подменой адресов в системных таблицах, сплайсингом кода функции и т.п.), перехват функций DLL в пользовательском режиме, наконец, опрос клавиатуры стандартным задокументированным способом.

Однако практика показывает, что чем сложнее подход, тем менее вероятно его применение в широкораспространяемых троянских программах и более вероятно его использование в целевых троянцах для кражи корпоративной финансовой информации.

Все кейлоггеры можно условно разделить на аппаратные и программные. Первые представляют собой небольшие устройства, которые могут быть закреплены на клавиатуре, проводе или в системном блоке компьютера. Вторые — это специально написанные программы, предназначенные для отслеживания нажатий клавиш на клавиатуре и ведения журнала нажатых клавиш.

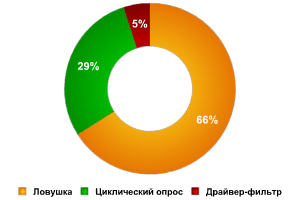

Наиболее популярные технические подходы к построению программных кейлоггеров:

- системная ловушка на сообщения о нажатии клавиш клавиатуры (устанавливается с помощью функции WinAPI SetWindowsHook, для того чтобы перехватить сообщения, посылаемые оконной процедуре, — чаще всего пишется на C);

- циклический опрос клавиатуры (с помощью функции WinAPI Get(Async)KeyState, GetKeyboardState — чаще всего пишется на VisualBasic, реже на Borland Delphi);

- драйвер-фильтр стека клавиатурных драйверов ОС Windows (требует специальных знаний, пишется на C).

Мы очень детально рассмотрим различные методы построения кейлоггеров во второй части нашей статьи. Пока же приведем немного статистики.

Примерное распределение указанных типов кейлоггеров показано на следующей диаграмме:

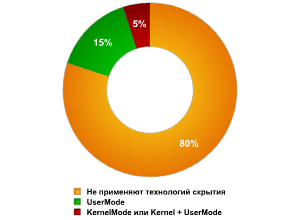

В последнее время отмечается тенденция использования в кейлоггерах методов сокрытия (маскировки) своих файлов — так, чтобы их нельзя было найти вручную или с помощью антивирусного сканера. Такие методы принято называть rootkit-технологиями. Можно выделить два основных типа технологий сокрытия, используемых кейллоггерами:

- с использованием методов сокрытия пользовательского режима (UserMode);

- с использованием методов сокрытия режима ядра операционной системы (KernelMode).

Примерное распределение используемых кейлоггерами технологий сокрытия показано на следующей диаграмме:

Revealer Keylogger

Платформа: WindowsБесплатная версия: только сам кейлоггерНазначение: программа для отслеживания действий на клавиатуре компьютера

Стандартная программа кейлоггер без уникальных возможностей. Лучшей не является, не подойдет для корпоративных ПК, так как имеет только ручной режим запуска (не прописывается в автозапуске). Может быть скрыта от пользователя комбинацией клавиш. Делает скриншоты, не узнает, что человек получает в сообщениях. Ведет учет и запись в историю (лог) только по активности на клавиатуре. Логирование включает дату и время, фиксирует пароли, с телефоном софт не взаимодействует. Результаты могут отсылаться на почту или на указанный сервер. Целесообразна только работа варианта Pro, где все эти возможности присутствуют.

Дополнительно:

- Отправляет отчеты по электронной почте, Dropbox, ftp , по локальной сети

- Программа полностью срывается в диспетчере задач, при запуске на диске.