Как открыть редактор локальной групповой политики в windows 10

Содержание:

- Область действия GPO и порядок приоритетной обработки (LSDOU)

- Category Archives: Групповые политики

- Правило хеша

- Как на практике применить групповые политики в Windows 10

- Зачем внедрять Active Directory

- Все опции: GPResult

- New and changed functionality

- Parameters

- Консоль управления групповой политикой

- Открытие оснастки и изменение пользовательского интерфейса

- Фильтрация безопасности в GPO

- Guide[]

- Active Directory и LDAP

Область действия GPO и порядок приоритетной обработки (LSDOU)

Чтобы запомнить порядок, в котором групповые политики применяются в домене, запомните аббревиатуру LSDOU. GPO применяются к клиентам в следующем порядке:

- Политики локального компьютера (Local), настроенные в gpedit.msc (Редактор локальной групповой политики);

- GPO уровня сайта (Site);

- GPO уровня домена (Domain).

- Объекты групповой политики с уровня организационного подразделения (Organizational Unit).

Последние политики имеют наивысший приоритет. Это означает, что если вы включите какой-либо параметр Windows на уровне домена, он может быть отключён другой политикой на уровне организационного подразделения (если представить иерархию AD, то чем ближе в этой иерархии групповая политика к объекту, тем выше у неё приоритет).

При использовании опции Forced («Принудительно») приоритет будет отдаваться политике, стоящей выше в иерархии домена (например, если для политики домена по умолчанию включён параметр Forced («Принудительно»), она будет иметь более высокий приоритет, чем любой другой объект групповой политики).

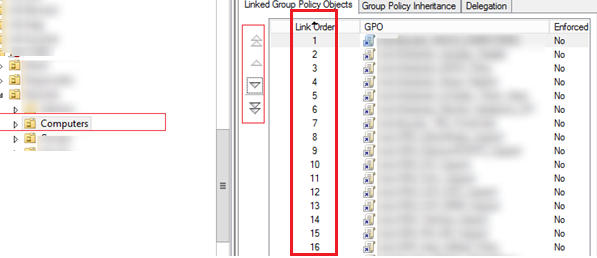

Администратор также может изменить порядок обработки политики с помощью консоли GPMC (Управление групповой политикой). Для этого выберите подразделение и перейдите на вкладку Linked Group Policy Objects («Связанные объекты групповой политики»). Там вы увидите список GPO, применённых к этому OU с указанным приоритетом. Политики обрабатываются в обратном порядке (снизу вверх). Это означает, что в последнюю очередь будет применяться политика с Link Order 1 (Порядком ссылки 1). Вы можете изменить приоритет GPO, используя стрелки в левом столбце, и переместить политику вверх или вниз в списке.

Category Archives: Групповые политики

August 30, 2010 – 2:17 pm

В данной статье мы рассмотрим процесс подключения сетевых дисков к пользователям, причем к пользователям, которые входят в определенную группу безопасности. Этого можно достичь используя скрипты, однако мы рассмотрим более простой метод – использование GPP. Давайте рассмотрим простой сценарий. У нас есть группа студентов, которым нужен доступ к личным папкам на определенном сервере. Я поместил всех

|

August 25, 2010 – 11:35 am

Если вам приходится постоянно работать с какой то определенной групповой политикой и вы хотите облегчить себе путь доступа к ней, то эта статья специально для вас. В ней я опишу как создать ссылку на объект групповой политики. Перед созданием ярлыка сначала пройдемся по основам. Необходимо понимать, что для каждого объекта в Active Directory существует глобальный

|

July 19, 2010 – 1:11 pm

В этой статье мы рассмотрим метод настройки групповой политики, в которой пользователю, у которого не выбран никакой скринсейвер, будет установлен скринсейвер Blank (чистый лист). Данный метод не мешает пользователю выставить любой из доступных скринсейверов, однако если попытается убрать скринсейвер, после обновления групповой политики он будет выставлен опять. Данный пример хорош ещё и по той причине,

|

March 15, 2010 – 1:16 pm

Первостепенной задачей, выполняемой любым системным администратором, работающим с групповыми политиками, является скачивание и установка консоли Group Policy Management Console (GPMC). По умолчанию данная консоль не установлена в Windows Server 2008 R2 или Windows 7. Ниже я покажу как установить консоль в Windows 7 а затем и в Windows Server 2008 R2… Windows 7 Установка под

|

|

February 19, 2010 – 6:37 pm

В данной статье я хотел бы рассказать о такой замечательной опции групповых политик, как loopback processing – замыкание на себя. Иногда сталкиваюсь с тем, что администраторы просто не знают про такую возможность и усложняют организационную структуру AD. Проще всего описать поведение данной политики на живом примере. Итак, предположим в глобальной групповой политике Default Domain Policy

|

February 17, 2010 – 7:06 pm

В предыдущей статье “Использование групповых политик для запрета записи на USB диски в Windows XP” я показал как вы можете настроить компьютеры под управлением Windows XP для запрета записи на USB диски. Однако для некоторых организаций недостаточно и этого, необходимо полностью ограничить пользователей от возможности использования подключаемых USB девайсов. К счастью, в Windows XP существуют

|

February 17, 2010 – 1:05 pm

Одной из новых функций в Windows 7 является функция “Bitlocker to Go”, которая позволяет администраторам гарантировать что все данные записываемые на USB диски будут зашифрованы. В дополнение к этой функции в групповых политиках существует опция под названием “Deny write access to removable drives not protected by BitLocker”, которая позволяет пользователям иметь доступ на чтение к

|

February 9, 2010 – 7:25 pm

Часть 1, часть 2 Этап 6. Изменяем GPO Сейчас пользователь John отредактирует GPO и после этого Alan просмотрит и одобрит сделанные изменения. Шаг 1. Залогиньтесь под аккаунтом John на компьютер с установленным GPMC и AGPM клиентом Шаг 2. Откройте GPMC, перейдите в Change Control и выберите там вкладку Controlled. Далее нажмите правой кнопкой на нужной групповой политике,

|

February 7, 2010 – 8:23 pm

Первая часть данной статьи тут. Этап 4. Делегируем пользователю John права на просмотр и редактирование групповых политик. Шаг 1. Откройте GPMC на компьютере где вы установили клиент AGPM. Шаг 2. Перейдите в раздел Change Control, далее выберите вкладку Domain Delegation и нажмите Add Шаг 3. Выберите пользователя John и в выпадающем меню выберите роль Editor. Нажмите OK

|

February 7, 2010 – 1:14 pm

Advanced Group Policy Management позволяет организациям внедрять контроль изменений и версий для групповых политик Active Directory. Это позволяет различных администраторам редактировать групповые политики и легко отслеживать данные изменения в дальнейшем. Данное руководство основано на файле AGPM_40_Шаг-by-Шаг_Guide.pdf который поставляется вместе с инсталляционными файлами ADPM v4, однако данная версия улучшена, потому что я добавил почти на каждый

|

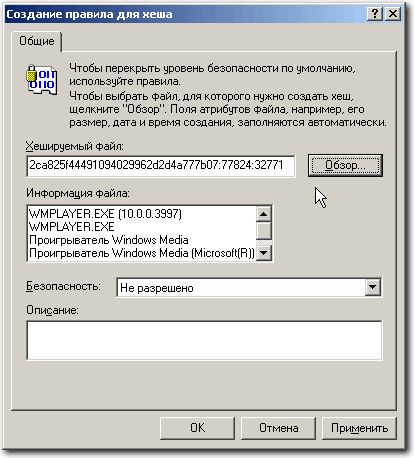

Правило хеша

Пожалуй, самое «полезное» правило. Для идентификации файла используется его хеш. Хеш – это цифровой «отпечаток» файла, получаемый преобразованием его содержимого в битовую строку фиксированной длины с помощью специальных криптографических функций. Замечательное свойство такого преобразования заключается в том, что хеш однозначно идентифицирует любой файл, независимо от его названия и месторасположения. Любое, самое незначительное изменение кода файла приводит к изменению его хеша. И наоборот, два абсолютно идентичных файла имеют одинаковый хеш.

Правило для хеша

Для вычисления хеша файла укажите путь к нему, нажав кнопку Обзор. Если файл расположен на другом компьютере, необходимо обеспечить к нему доступ с той машины, где настраивается политика. Вы можете, например, подключить как сетевой диск стандартный общий ресурс вида \\COMP_NAME\C$. После расчета хеша в поле Хешируемый файл появятся его значение, длина файла и код алгоритма хеширования, разделенные двоеточием.

Идентификация файла по его хешу является наиболее предпочтительной, позволяя однозначно определять файл. Его недостаток – это большой первоначальный объем работы, который необходимо проделать при создании нового набора правил. Этот тип правил используется по принципу – «один файл, одно правило». Более того, различные версии одной программы имеют различное значение хеша. При достаточно большом объеме разрешенных для исполнения программ эта задача может в чем-то напоминать перепись населения. Впрочем, об упрощении процесса сбора информации о запускаемых программах мы расскажем чуть ниже.

Как на практике применить групповые политики в Windows 10

Здравствуйте, уважаемые читатели моего блога. В некоторых статьях я неоднократно использовал возможности системной утилиты gpedit, которая позволяет управлять запуском и установкой приложений, контролировать поведение пользователей, ограничивать некоторые возможности ОС

Сегодня я хотел бы подробно рассказать о такой важной вещи, как настройка групповых политик в Windows 10. Будет рассмотрено несколько полезных примеров, которые могут Вам пригодиться

Сразу же подчеркну, что подобный функционал доступен только в «Профессиональной» и «Корпоративной» версиях операционной системы Microsoft. Но есть способ установить утилиту и для «Домашней» (Home) версии. Если этого не делать, то вносить изменения в некоторые аспекты ОС придется через редактирование реестра, что менее безопасно и не так удобно, чем с помощью графического интерфейса.

Добавление утилиты для версий «Домашняя» и «Стартер»

Нам понадобится скачать вот этот архив с патчем:

Групповые политики для Windows Home Скачано: 1642, размер: 855 Кб, дата: 08.Авг.2016

Распаковываем в любую папку и запускаем установщик setup.exe с правами администратора.

Когда появится последнее окно с кнопкой «Закончить установку» (Finish), не спешите её нажимать. Если используете систему 64 bit, то следует зайти в каталог, где расположены системные файлы (Windows) и скопировать из временной папки Temp/gpedit следующие dll-файлы:

- gpedit

- appmgr

- fde

- gptext

- fdeploy

- gpedit.msc

- Вставляем их в директорию %WinDir%\System32

- Теперь заходим в каталог SysWOW64 и с него копируем папки:

- GroupPolicy

- GroupPolicyUsers

- GPBAK

- И один файл gpedit.msc

- Вставляем их System32 и перезапускаем ПК.

- После запуска пробуем войти в консоль «Выполнить» (Win + R) и вбиваем в поле ввода следующую команду:

В случае возникновения ошибки (если не удается войти) следует пройти по пути: Windows\ Temp\ gpedit и там в ручном режиме запустить файл, соответствующий разрядности Вашей ОС – xbat или x86.bat.

Вот и всё. Теперь Ваша «Домашняя» версия поддерживает возможность настройки групповых политик.

Примеры работы групповых политик на практике

О том, как запустить утилиту было сказано выше. Не буду повторяться. Когда откроется окно редактора локальной групповой политики, слева отобразится перечень элементов для конфигурации ПК и пользователя, а справа – более конкретные параметры, а также подробная информация о выбранном пункте.

Уверен, Вы хотите поскорее перейти от сухой теории к рассмотрению живых примеров.

Установка запрета на запуск приложений

- Переходим по следующему пути: «Конфигурация пользователя», затем «Административные шаблоны», выбираем подпапку «Система».

- Справа отобразится перечень возможностей.

- Допустим, мы не хотим запускать определенные приложения из соображений безопасности. Для этого открываем настройки пункта «Не запускать указанные приложения Windows».

- В открывшемся окне выделяем отметку «Включить», а после этого кликаем по кнопке «Показать» (которая откроет перечень запрещенных программ).

- Теперь осталось только прописать имена .exe файлов в данном списке, и сохранить изменения, нажав на «ОК».

- После попытки запуска указанного софта будет появляться следующая ошибка:

Чтобы отключить запрет, нужно просто удалить нужный файл из «черного списка».

Внесение изменений в UAC

Если Вам надоело всплывающее окно, которое появляется каждый раз, когда Вы пытаетесь запустить стороннее приложение, значит необходимо изменить некоторые параметры управления учетными записями. Для этого:

- Переходим к папке «Конфигурация ПК», затем – «Конфигурирование Windows». После этого открываем директорию «Параметры безопасности», переходим в «Локальные политики».

- Справа отобразится перечень настроек. Нас интересует следующая опция: «Запрос согласия для исполняемых файлов не из Windows».

- Чтобы полностью отказаться от появления уведомлений, выбираем из списка вариант «Повышение без запроса».

Это лишь парочка простейших примеров, которые могут помочь в решении некоторых проблем. Я рекомендую более подробно изучить работу данного системного клиента, чтобы научиться управлять большинством возможностей Windows 10.

C уважением, Виктор

Зачем внедрять Active Directory

Есть множество причин для внедрения этой системы. Прежде всего, Microsoft Active Directory обычно считается значительным улучшением по сравнению с доменами Windows NT Server 4.0 или даже автономными сетями серверов. AD имеет централизованный механизм администрирования по всей сети. Он также обеспечивает избыточность и отказоустойчивость при развертывании в домене двух или более контроллеров домена.

Служба автоматически управляет обменом данными между контроллерами домена, чтобы сеть оставалась жизнеспособной. Пользователи получают доступ ко всем ресурсам в сети, для которых они авторизованы с помощью единого входа. Все ресурсы в сети защищены надежным механизмом безопасности, который проверяет идентификацию пользователей и полномочия ресурсов на каждый доступ.

Даже благодаря улучшенной безопасности и контролю Active Directory большинство его функций невидимы для конечных пользователей. В связи с этим миграция пользователей в сеть AD требует небольшой переподготовки. Служба предлагает средства для быстрого продвижения и понижения рейтинга контроллеров домена и серверов-членов. Системой можно управлять и защищать с помощью групповых политик Active Directory. Это гибкая иерархическая организационная модель, которая позволяет легко управлять и детализировать конкретное делегирование административных обязанностей. AD способен управлять миллионами объектов в пределах одного домена.

Все опции: GPResult

GPResult отображает результирующую политику (RSoP) для указанного пользователя и компьютера.

Использование:

GPRESULT [/S [/U ]]

[/R | /V | /Z] [(/X | /H) ]

Список параметров:

/S <система> Подключаемый удаленный компьютер.

/U <пользователь> Указание пользовательского контекста,

в котором должна выполняться эта команда.

Нельзя использовать с /X и /H.

/P [] Пароль для этого пользовательского контекста.

Запрос данных, если они не указаны.

Невозможно использовать с /X и /H.

/SCOPE <область> Определение области отображения данных:

параметры пользователя или компьютера.

Допустимые значения: "USER", "COMPUTER".

/USER <пользователь> Пользовательский контекст, для которого

следует отображать данные RSoP.

/X <имя_файла> Сохранение отчета в XML-формате в

расположении и с именем файла, заданным

параметром <имя_файла>. (Допустимо в Windows

Vista с пакетом обновления 1 (SP1) и выше,

а также в Windows Server 2008 и выше)

/H <имя_файла> Сохранение отчета в HTML-формате в

расположении и с именем файла, заданным

параметром <имя_файла>. (Допустимо в Windows

Vista с пакетом обновления 1 (SP1) и выше,

а также в Windows Server 2008 и выше)

/F Указывает программе Gpresult перезаписать

файл с именем, указанным в команде /X или /H.

/R Отображение сводных данных RSoP.

/V Отображение подробной информации.

Подробная информация содержит сведения

о параметрах, примененных

с приоритетом 1.

/Z Отображение сверхподробной информации.

Сверхподробная информация содержит

сведения о параметрах, примененных

с приоритетом 1 и выше.

Это позволяет увидеть, не был ли параметр

задан одновременно в нескольких местах.

Более подробная информация приведена

в справке по групповой политике.

/? Вывод справки по использованию.

Примеры запуска GPRESULT:

GPRESULT /R GPRESULT /H GPReport.html GPRESULT /USER targetusername /V GPRESULT /S system /USER targetusername /SCOPE COMPUTER /Z GPRESULT /S system /U username /P password /SCOPE USER /V

New and changed functionality

Group Policy designs can become very complex. Various factors, such as the large number of policy settings and preference items available, the interaction between multiple policies, and inheritance options, can make it difficult to determine if Group Policy is functioning correctly on each computer.

In Windows Server 2012, Group Policy focused on improving the Group Policy troubleshooting experience. Windows Server 2012 R2 expands the support for IPv6 networking, adds policy caching to reduce sign-in times in synchronous mode, and provides more detailed event logging. For more details about these changes and more information about the additional changes in functionality that are not listed here, see What’s New in Group Policy in Windows Server 2012 and What’s New in Group Policy in Windows Server.

Parameters

-All

Indicates that the cmdlet gets all the GPOs in the domain.

| Type: | SwitchParameter |

| Position: | Named |

| Default value: | None |

| Accept pipeline input: | False |

| Accept wildcard characters: | False |

-Domain

Specifies the domain for this cmdlet.

You must specify the fully qualified domain name (FQDN) of the domain.

For the Get-GPO cmdlet, the GPO (or GPOs) to that this cmdlet gets must exist in this domain.

If you do not specify the Domain parameter, the domain of the user that is running the current session is used.

If the cmdlet is being run from a computer startup or shutdown script, the domain of the computer is used.

For more information, see the Notes section in the full Help.

If you specify a domain that is different from the domain of the user that is running the current session (or, for a startup or shutdown script, the computer), a trust must exist between that domain and the domain of the user or the computer.

You can also refer to the Domain parameter by its built-in alias, domainname.

For more information, see about_Aliases.

| Type: | String |

| Aliases: | DomainName |

| Position: | 1 |

| Default value: | None |

| Accept pipeline input: | True |

| Accept wildcard characters: | False |

-Guid

Specifies the GPO to retrieve by its globally unique identifier (GUID).

The GUID uniquely identifies the GPO.

You can also refer to the Guid parameter by its built-in alias, id.

| Type: | Guid |

| Aliases: | Id |

| Position: | |

| Default value: | None |

| Accept pipeline input: | True |

| Accept wildcard characters: | False |

-Name

Specifies the GPO to retrieve by its display name.

The display name is not guaranteed to be unique in the domain.

If another GPO with the same display name exists in the domain an error occurs.

You can use the Guid parameter to uniquely identify a GPO.

You can also refer to the Name parameter by its built-in alias, displayname.

| Type: | String |

| Aliases: | DisplayName |

| Position: | |

| Default value: | None |

| Accept pipeline input: | True |

| Accept wildcard characters: | False |

-Server

Specifies the name of the domain controller that this cmdlet contacts to complete the operation.

You can specify either the fully qualified domain name (FQDN) or the host name.

If you do not specify the name by using the Server parameter, the primary domain controller (PDC) emulator is contacted.

You can also refer to the Server parameter by its built-in alias, dc.

| Type: | String |

| Aliases: | DC |

| Position: | 2 |

| Default value: | None |

| Accept pipeline input: | False |

| Accept wildcard characters: | False |

Консоль управления групповой политикой

Первоначально групповые политики были изменены с помощью инструмента редактирования групповой политики, который был интегрирован с оснасткой консоли управления (MMC) для пользователей и компьютеров Active Directory , но позже он был разделен на отдельную оснастку MMC под названием Консоль управления групповой политикой ( GPMC). Консоль управления групповыми политиками теперь является пользовательским компонентом в Windows Server 2008 и Windows Server 2008 R2 и предоставляется для загрузки как часть средств удаленного администрирования сервера для Windows Vista и Windows 7 .

Открытие оснастки и изменение пользовательского интерфейса

Также есть альтернативный способ установки данного компонента – использование командной строки и утилиты управления конфигурацией сервера. В командной строке, запущенной с правами администратора введите ServerManagerCmd -install gpmc. При желании вы можете вывести результат установки в xml файл, используя параметр –resultPath.

Для того чтобы открыть оснастку «Управление групповой политикой», выполните любое из следующих действий:

- Нажмите на кнопку «Пуск», выберите меню «Администрирование», а затем откройте «Управление групповой политикой»;

- Воспользуйтесь комбинацией клавиш +R для открытия диалога «Выполнить». В диалоговом окне «Выполнить», в поле «Открыть» введите gpmc.msc и нажмите на кнопку «ОК»;

- Нажмите на кнопку «Пуск» для открытия меню, в поле поиска введите Управление групповой политикой и откройте приложение в найденных результатах;

- Откройте «Консоль управления MMC». Для этого нажмите на кнопку «Пуск», в поле поиска введите mmc, а затем нажмите на кнопку «Enter». Откроется пустая консоль MMC. В меню «Консоль» выберите команду «Добавить или удалить оснастку» или воспользуйтесь комбинацией клавиш Ctrl+M. В диалоге «Добавление и удаление оснасток» выберите оснастку «Управление групповой политикой» и нажмите на кнопку «Добавить», а затем нажмите на кнопку «ОК».

На следующей иллюстрации изображена оснастка «Управление групповой политикой»:

Рис. 1. Оснастка «Управление групповой политикой»

Содержимое оснастки «Управление групповой политикой» предоставляет множество средств, предназначенных для обеспечения централизованного управления инфраструктурой организации. Но если вас не устраивает интерфейс данной оснастки, вы можете его изменить, используя функционал редактирования параметров пользовательского интерфейса. Для того чтобы изменить отображение некоторых элементов оснастки, откройте меню «Вид» и выберите команду «Параметры». В диалоговом окне «Параметры» вы можете настроить элементы, параметры которых располагаются в следующих вкладках:

- Вкладка «Столбцы». На этой вкладке вы можете изменить отображение и порядок столбцов для основных таблиц текущей оснастки, а именно: «Наследование групповой политики», «Начальные объекты групповой политики», «Объекты групповой политики», «Связанные объекты групповой политики» и «Фильтры WMI». Вам достаточно просто выбрать из раскрывающегося списка редактируемую таблицу, в поле «Столбцы отображаются в следующем порядке» снять флажки с наименований лишних столбцов и установить их порядок, используя кнопки «Вверх» или «Вниз». Также вы можете изменять порядок столбцов непосредственно из таблицы, меняя их местами так, как вам удобно. Для того чтобы ваши изменения были сохранены при повторном открытии оснастки, в окне параметров установите флажок «Сохранять порядок и размеры изменяемых столбцов», как показано на следующей иллюстрации:Рис. 2. Вкладка «Столбцы» параметров оснастки

- Вкладка «Отчет». Используя эту вкладку, вы можете изменить папку, которая используется по умолчанию для расположения ADM-файлов. Следует помнить, что изменения, которые проводятся на данной вкладке, будут распространяться только на устаревшие ADM-файлы, а расположение файлов ADMX, которые используются в операционных системах Windows Vista и Windows 7 останется без изменений. Если переключатель будет установлен на параметре «По умолчанию», то поиск файлов ADM изначально будет проводиться в папке Windows и в том случае, если файл не будет найден, консоль GPMC будет просматривать папку объектов групповой политики (GPO), находящуюся в папке Sysvol. Если установить переключатель на параметр «настраиваемое», то консоль GPMC изначально будет искать файлы adm в той папке, которая будет указана вами, а затем в расположениях по умолчанию. Настройки данной вкладки изображены ниже:Рис. 3. Вкладка «Отчет» параметров оснастки

- Вкладка «Общие». На вкладке «Общие» настраиваются параметры, которые распространяются на отображение лесов и доменов только с двухсторонними отношениями доверия, отображения имени контроллеров домена, а также для отображения диалогового окна подтверждения для различия между объектами групповой политики и связи этих объектов. Эта вкладка отображена на следующей иллюстрации:Рис. 4. Вкладка «Общие» параметров оснастки

Фильтрация безопасности в GPO

Проверьте настройки Security Filtering («фильтрации безопасности») в своей политике. По умолчанию для всех новых объектов GPO в домене включены разрешения для группы Authenticated Users («Прошедшие проверку»). В эту группу входят все пользователи и компьютеры в домене. Это означает, что политика будет применяться ко всем пользователям и компьютерам в пределах её области действия.

Если вы хотите изменить фильтрацию безопасности, чтобы применить политику только к членам определённой группы безопасности (или определенным пользователям/компьютерам), удалите «Authenticated Users» из списка фильтрации безопасности и убедитесь, что целевой объект (пользователь или компьютер) добавлен в нужную вам группу AD. Также убедитесь, что группа, которую вы добавили в фильтр безопасности, имеет разрешения Read и Apply group policy с установленным флажком Allow («Разрешить») в GPO → Delegation → кнопка Advanced (GPO → Делегирование → кнопка «Дополнительно»).

Если вы используете нестандартные фильтры безопасности GPO, убедитесь, что нет явного запрета на использование GPO для целевых групп (Deny).

Guide[]

To have an easier time navigating to new areas, go here for the map.

| Name | Level | Items for sale | Drops |

| Town of Beginnings | 1-10 | Rowboat, Caravel, Den Den Mushi, Potions, Wooden Planks, Hammer, , Shovel, , Pistol, Rifle |

Bandit Boss

Eye Patch (50%) |

| Marine Fort F-1 | 1-10 | ||

| Sandora | 10-20 |

Lucid

Bazooka (25%) |

|

| Shell’s Town | 20-30 | Galleon, Hammer, Potions, Barrels |

Morgan (Axe Hand Logan)

Metal Jaw (25%) |

| Zou | 30-40 | Mink Combat (Electric Fighting Style) | Carrot (50%) |

| Baratie | 40-55 | Black Leg | |

| Orange Town (optional) | 50-55 |

Buggy (Star Clown)

Buggy Cape (10%) |

|

| Mysterious Cliff | Any | Rokushiki | |

| Roca Island | Any | One-Sword-Style, Katana | |

| Colosseum | Any | ||

| Sphinx Island | 55-80 |

Gorilla King

Gorilla King Crown (5%) |

|

| Kori Island | 80+ | Busoshoku Haki | |

| Arlong Park | 80-105 |

Arlong (Saw Shark)

Kiribachi (5%) |

|

| Heaven’s Gate | Any | ||

| Sky Town District 1 | Any | Potions | |

| Sky Town District 2 | 105-110 | ||

| Sky Castle | 110-125 |

Head Guardian

Guardian’s Helmet (5%) |

|

| Sky Colosseum | Any | ||

| The Tree (optional) | 125-135 | Skypiean Glide Ability |

Bruno

Burn Bazooka (5%) |

| Sky Town District 3 (optional) | 135-145 | ||

| Malcom’s Lair (optional) | 145-160 |

Malcolm

Shotgun (5%) |

|

| Golden City (optional) | 155+ | Kenbunshoku Haki |

Enel (Thunder God)

Golden Staff (5%), |

| Gravito’s Fort | 160-190 |

Fujitora (Gravito)

Hoverboard (1%) |

|

| Fishman Cave | Any | Bubble | |

| Fishman Island | 190-325/425 | Fishman Karate | |

| Fishman Colosseum | Any | ||

| Ryu’s Palace (optional) | 210+ |

Ryu

Ryu’s Blade (5%) |

|

| Neptune’s Throne (optional) | 230+ |

Neptune

Neptune’s Crown (5%) |

|

| City of Sol | 325-335 | Karoo Mount, Karoo Food |

Kingdom Guards

Kingdom Guards Outfit (?) |

| Crab Cave | 335-425 | Crab King Cho | |

|

Transylvania

(Mass Graveyard) |

325-425 | Zombie outfit, Witches outfit |

Active Directory и LDAP

Microsoft включает LDAP (протокол облегченного доступа к каталогам) как составной компонент Active Directory. LDAP — это программный протокол, позволяющий любому пользователю находить организации, отдельных лиц и другие ресурсы, такие как файлы и устройства в сети, будь то в общедоступном интернете или в корпоративной интрасети.

В сетях TCP/IP (включая интернет) система доменных имен (DNS) — это система каталогов, используемая для привязки имени домена к определенному сетевому адресу (уникальному местоположению в сети). Однако вы можете не знать доменное имя. LDAP позволяет вам искать людей, не зная, где они находятся (хотя дополнительная информация поможет в поиске).

Каталог LDAP организован в простой иерархической иерархии, состоящей из следующих уровней:

-

Корневой каталог (исходное место или источник дерева).

-

Страны.

-

Организации.

-

Организационные единицы (отделы).

-

Отдельные лица (включая людей, файлы и общие ресурсы, такие как принтеры).

Каталог LDAP можно распространять среди многих серверов. Каждый сервер может иметь реплицированную версию общего каталога, который синхронизируется периодически.

Для каждого администратора важно понимать, что такое LDAP. Так как поиск информации в Active Directory и возможность создания запросов LDAP особенно полезен при поиске информации, хранящейся в базе данных AD

По этой причине многие администраторы уделяют большое внимание освоению фильтра поиска LDAP